Techinka: Konfiguracja systemu Vyatta w ćwiczeniach

Autor: Łukasz Łaciak | Data: 09/06/11

|

Wiele osób pragnie rozwiązań dobrych i darmowych, ale rzadko kiedy jest to możliwe. Jednak sieciowy system operacyjny Vyatta (oparty na Linuksie) spełnia oba te warunki, jednocześnie stanowiąc niezłą alternatywę dla drogich routerów (i nie tylko). Choć jest to system dość prosty w konfiguracji, da się dzięki niemu wprowadzić w życie większość rozwiązań potrzebnych do administracji sieciami, nawet tymi sporymi. Zapraszam więc do utrzymanego w konwencji ćwiczeń artykułu, dzięki któremu odkryjesz możliwości oraz sposoby konfiguracji Vyatta w różnych przykładach. (Aktualizacja rozdziałów: 9 czerwca) Wiele osób pragnie rozwiązań dobrych i darmowych, ale rzadko kiedy jest to możliwe. Jednak sieciowy system operacyjny Vyatta (oparty na Linuksie) spełnia oba te warunki, jednocześnie stanowiąc niezłą alternatywę dla drogich routerów (i nie tylko). Choć jest to system dość prosty w konfiguracji, da się dzięki niemu wprowadzić w życie większość rozwiązań potrzebnych do administracji sieciami, nawet tymi sporymi. Zapraszam więc do utrzymanego w konwencji ćwiczeń artykułu, dzięki któremu odkryjesz możliwości oraz sposoby konfiguracji Vyatta w różnych przykładach. (Aktualizacja rozdziałów: 9 czerwca) | |

|

Wstęp

W dzisiejszych czasach ważnym elementem ułatwiającym wymianę informacji, w firmie, szkołach czy w domu, jest sieć, która łączy pojedyncze stanowiska robocze w większe segmenty. Sieć komputerowa jest to grupa komputerów połączonych wspólnym medium, często mających dostęp do Internetu, który jest globalną siecią. Są one budowane w celu udostępnienia innym użytkownikom zasobów oraz różnych usług: zaczynając od drukarki sieciowej, przez serwer poczty elektronicznej, usługi zarządzające pracą tych sieci; po specjalistyczne oprogramowanie pracujące na mocnym serwerze, które umożliwia obliczenia i inne funkcje niedostępne dla zwykłych komputerów w tej sieci.

Jednym z niezbędnych elementów koniecznych do funkcjonowania sieci są routery. Są to urządzenia, kierujące ruch do odpowiednich jej segmentów lub do poszczególnych komputerów. Czasem mają one "wiedzę" o tym jak wygląda cała sieć, chociaż często "wiedzą" tylko, gdzie mają kierować dane, aby osiągnęły konkretny cel. Routery zazwyczaj posiadają kilka interfejsów sieciowych, a ich zadaniem jest szybkie podjęcie decyzji, gdzie przekazać dane. Tańsze konstrukcje posiadają pewne ograniczenia, takie jak ilość interfejsów czy maksymalna przepustowość, a urządzenia profesjonalne, zawierające więcej portów i pozwalające na szybsze przesyłanie informacji są, niestety, bardzo drogie. Tu z pomocą przychodzi Vyatta; system, który może realizować te, a także różne inne zadania będąc zainstalowanym na niedrogim komputerze. Takie rozwiązanie zwie się routerem softwarowym (od software, co z języka angielskiego znaczy oprogramowanie).

Vyatta.

System Vyatta to otwarty, sieciowy system operacyjny, przeznaczony do zarządzania siecią, jej zasobami oraz dostarczający rozwiązań komunikacyjnych. Do głównych zadań tego systemu należy routing, zabezpieczenie sieci przed intruzami oraz zapewnienie ciągłości dostarczania usług, w tym wymagających dużych przepustowości.

Vyatta jest dystrybucją Linuksa opartą na Debianie. Systemy oparte na jądrze Linux są stabilne, jest pisane na nie wiele aplikacji umożliwiających zaawansowane zarządzanie nimi i zadaniami przez nie wykonywanymi, ale przez to są trudne w administrowaniu. Jednak Vyatta posiada konsolę konfiguracyjną podobną do rozwiązania znanego z routerów firmy Juniper (JUNOS), która ułatwia zarządzanie, sprowadzając je do wpisywania odpowiednich poleceń konfiguracyjnych, które budują hierarchiczne drzewo konfiguracji.

W wersji Core, na której będą przeprowadzane ćwiczenia, jest systemem całkowicie darmowym, jednak bez wsparcia technicznego, które zapewniają wersje Subscription Edition oraz Plus

Cel i zakres.

Artykuł ten jest pracą dyplomową autora, w stanie praktycznie oryginalnym. Oprócz zaliczenia studiów celem tej pracy było opracowanie zestawu ćwiczeń laboratoryjnych z zakresu konfiguracji systemu Vyatta, tak, aby zainteresować Czytelnika możliwościami tego systemu poprzez ukazanie sposobów jego konfiguracji w przystępny sposób. Jako, że cel tekstu jest dydaktyczny, więc poszczególne działy będą nadal nazywane ćwiczeniami.

Zakres obejmuje podstawową oraz zaawansowaną obsługę systemu. W skład podstawowej obsługi wchodzi instalacja systemu, przygotowanie do pracy z Internetem, konfiguracja maskarady oraz serwera DHCP, a także wykonanie routingu statycznego. Część zaawansowana, która zostanie opublikowana w kolejnych dwóch częściach - jeśli ta się spodoba czytelnikom - zawiera konfigurację trzech protokołów routingu dynamicznego, tj. OSPF w wersji drugiej, RIP w wersji drugiej i BGP w wersji czwartej oraz konfigurację firewalla, systemu zapobiegania włamaniom (IPS), filtrowania ruchu webowego, QoS, a także rozwiązań zwiększających dostępność takich jak failover i load balancing.

Ćwiczenia.

Opracowane ćwiczenia są konfiguracją systemu Vyatta do wykonywania różnorodnych zadań, a także próbą wyjaśnienia działania przedstawionych rozwiązań i usług. Są one przeznaczone dla osób zainteresowanych tematyką sieci komputerowych, choć niekoniecznie planujących związać swoją przyszłość z zawodem administratora. Chociaż dla wielu osób przedstawione tu informacje są oczywiste, to ćwiczenia są tak napisane, aby każdy Czytelnik, nawet ten niemający zbyt wiele pojęcia o tematyce sieci, dał sobie radę.

Po ukończeniu tych ćwiczeń, Czytelnik będzie posiadał wiedzę wystarczającą do skonfigurowania przedstawionych usług oraz protokołów. Uzupełnieniem będą informacje zawarte w odnośnikach w bibliografii, z którą autor poleca się zapoznać w razie problemów ze zrozumieniem danego zagadnienia.

Autor zakłada przynajmniej podstawową znajomość języka angielskiego przez Czytelnika, gdyż każda osoba chcąca pracować z oprogramowaniem nastawionym na komunikację w tym języku powinna rozumieć komunikaty wyświetlane na ekranie.

Układ.

Przedstawione ćwiczenia podzielone są na kilka części. W każdym zadaniu znajduje się: opis teorii koniecznej do zrozumienia działania danej usługi; topologia sieci, na której będzie przedstawiane jej działanie; konfiguracja sieci wirtualnych, aby połączenia między wirtualnymi maszynami przebiegała prawidłowo; cel wykonywanego ćwiczenia oraz założenia autora w stosunku do Czytelnika; oraz konfiguracja danej usługi, często na kilka sposobów działania. W niektórych, bardziej rozwiniętych ćwiczeniach, dane części występują kilkakrotnie.

Od autora: jest to moja pierwsza praca na taką skalę, a przy tym nie mam zbyt wiele praktyki w administracji, więc proszę o trochę wyrozumiałości. Przy tworzeniu tego tekstu bazowałem na źródłach internetowych (w tym producenta) oraz na własnym rozumowaniu. Proszę także o zgłaszanie wszelkich błędów (rzeczowych, stylistycznych, w rozumowaniu, czy jakichkolwiek innych) do mnie - w miarę możliwości będą one poprawiane. Po trochę przydługim wstępie, zapraszam do lektury.

1. Instalacja.

Najpierw należy utworzyć maszynę wirtualną, na której zagości system. Przy jej tworzeniu należy ustalić ilość pamięci na 256 MB, a wielkość dysku na 1 GB oraz wskazać płytę z obrazem ISO systemu Vyatta. Połączenie sieciowe powinno zostać takie jak domyślnie zaznaczone (NAT). Instalowana wersja to 6.0 Core.

Na potrzeby ćwiczeń wystarczy tak mała ilość pamięci i przestrzeni dyskowej oraz standardowy procesor, jednak do poważniejszych zastosowań, z większą ilością interfejsów, dużą tablicą routingu oraz kilkoma protokołami trasowania potrzebny może być procesor posiadający od 2 do 8 rdzeni, nawet 4 GB pamięci RAM oraz tyle samo miejsca na dysku.

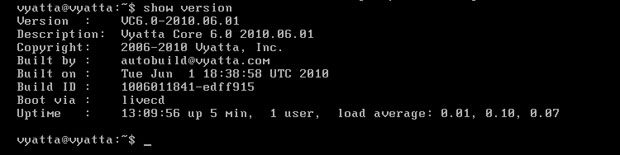

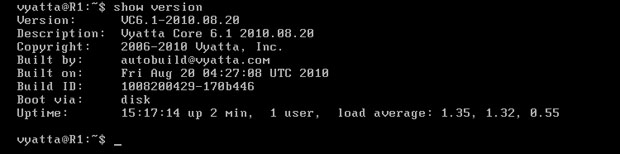

Po włączeniu, system będzie działał jako Live CD, czyli będzie uruchomiony z płyty (wirtualnej) i będzie rezydował w pamięci RAM [Obraz 1-1], a zatem zapisywane zmiany będą się ulatniać. Zarówno login jak i hasło to 'vyatta'.

Obraz 1-1: Podsumowanie wersji

Na powyższym obrazie widać efekt działania polecenia 'show version', które informuje m. in. o dokładnej wersji systemu oraz o trybie uruchamiania.

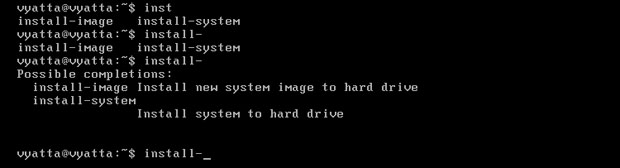

Aby zainstalować system na dysku należy wpisać polecenie 'install-system', a następnie potwierdzić klawiszem enter. Przy wpisywaniu polecenia można, a wręcz należy, posiłkować się tabulatorem. Pozwala on na uzupełnienie polecenia, jeśli jest jednoznaczne, a jeżeli istnieje więcej niż jedno dokończenie, system Vyatta wyświetli listę możliwych opcji [Obraz 1-2]. Po dwukrotnym wciśnięciu tabulatora lista zostanie rozszerzona o krótki opis.

Obraz 1-2: Uzupełnianie polecenia tabulatorem

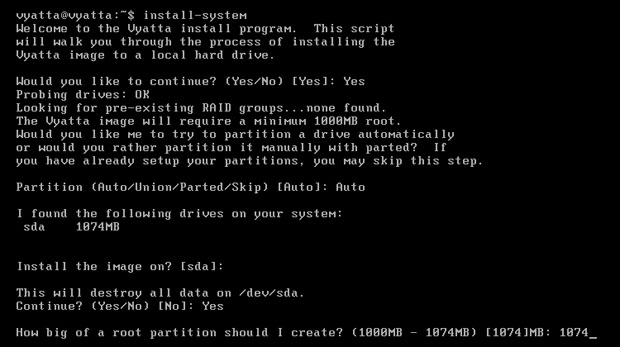

Po zatwierdzeniu polecenia instalator zapyta czy kontynuować; należy potwierdzić, a więc wpisać 'Yes'. Następnie zapyta o partycjonowanie, a że nie będzie to miało większego znaczenia, należy wpisać 'Auto'. Później system znajdzie dysk sda, co należy potwierdzić klawiszem enter, a następnie znowu potwierdzić pytanie o kontynuację. Na koniec należy ustalić rozmiar partycji na maksymalny i nacisnąć enter, a system rozpocznie instalację [Obraz 1-3].

Obraz 1-3: Instalacja systemu Vyatta

Po chwili system znajdzie plik konfiguracyjny, co należy potwierdzić. Trzeba będzie jeszcze wpisać nowe hasło oraz potwierdzić enterem modyfikację części rozruchowej partycji.

Po tych wszystkich pytaniach i komunikatach operacja zostanie zakończona, a żeby uruchomić system z dysku należy jeszcze go zrestartować poleceniem 'reboot' i potwierdzić klawiszem enter.

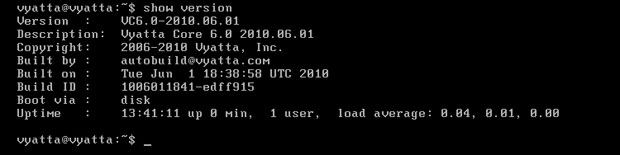

Po restarcie polecenie 'show version' powinno pokazać uruchomienie z dysku [Obraz 1-4].

Obraz 1-4: Podsumowanie wersji

Instalacja została ukończona. W celu przygotowania do kolejnych ćwiczeń należy wyłączyć system (polecenie 'shutdown') oraz skopiować go cztery razy, aby uzyskać pięć kopii, które można różnie nazwać.

2. Początkowa konfiguracja - omówienie.

Po uzyskaniu 5 osobnych maszyn wirtualnych, należy je załadować do programu VMware Workstation poleceniem "File/Open" oraz zmienić nazwy wedle uznania. Przy uruchamianiu maszyn, wyskoczy okienko, w którym należy zaznaczyć opcję "I copied it". Gdyby została zaznaczona druga propozycja, wystąpiłyby konflikty adresów MAC.

Przed przystąpieniem do działania konieczne będzie zapoznanie się z kilkoma zasadami postępowania oraz poleceniami systemu Vyatta:

- Aby przejąć kontrolę nad maszyną wirtualną trzeba na nią kliknąć; aby się uwolnić należy wcisnąć klawisze "CTRL + ALT".

- W systemie Vyatta istnieją dwa tryby: operacyjny i konfiguracyjny. Pierwszy z nich służy do wyświetlania informacji, statusów, czyszczenia cache rozmaitych usług i innych zadań koniecznych do określenia działania systemu. Natomiast drugi tryb służy do tworzenia, usuwania i modyfikowania konfiguracji oraz do jej wyświetlania.

- Po naciśnięciu klawisza tabulatora pokaże się lista poleceń możliwych do wykonania w danym trybie. W trybie operacyjnym najbardziej będzie przydatne polecenie 'show' oraz 'configure', którym to uzyskuje się dostęp do trybu konfiguracyjnego. Natomiast w trybie konfiguracyjnym najistotniejsze będą:

- 'show' - używane w celu wyświetlenia konfiguracji,

- 'set' - służące do tworzenia konfiguracji,

- 'edit' - przenosi do podanej gałęzi drzewa konfiguracji,

- 'delete' - służące do usuwania,

- 'commit' - służące do zapisywania zmian drzewa konfiguracji,

- 'discard' - używane do odrzucania zmian,

- 'exit' - służący do opuszczania trybu konfiguracji lub do powrotu do korzenia z gałęzi drzewa,

- 'save' - używane do zapisywania konfiguracji do pliku,

- 'load' - służące do wczytywania konfiguracji z pliku.

Będąc w trybie konfiguracyjnym, ponad nazwą konta użytkownika i maszyny widnieje napis "[edit]" lub "[edit gałąź]", gdzie gałąź, to nazwa aktualnie edytowanej gałęzi drzewa konfiguracji.

- Gdy wyświetlana jest konfiguracja, status lub coś innego kończącego się osobną linią ze znakiem dwukropka, oznacza to, że tekst wychodzi poza ekran i można nim sterować za pomocą klawiszy:

- strzałki - przesuwanie odpowiada kierunkom wskazywanym przez groty,

- enter - przesuwanie o linię w dół,

- spacja - przesuwanie o ekran w dół,

- "Q" - wyjście z trybu przesuwania.

- Domyślny użytkownik - vyatta, nie posiada praw superużytkownika root, więc aby wykonać niektóre polecenia wymagające tych uprawnień będzie używany program Sudo. Można używać konta użytkownika root, ale bezpieczniej jest tego nie robić.

- Do przerywania działania programów służy kombinacja klawiszy "CTRL + C".

- W celu nawigacji między wpisanymi poleceniami należy użyć klawiszy strzałek.

2.1. Założenia i cele.

Celem niniejszego ćwiczenia jest skonfigurowanie pięciu wirtualnych maszyn, aby miały dostęp do Internetu oraz konfiguracja dat i serwerów czasu na nich, a także zmiana nazw komputerów i haseł.

Do wykonania zadania niezbędna będzie podstawowa wiedza z zakresu konfiguracji sieci LAN oraz znajomość pojęć z nią związanych. Mogą także przydać się umiejętności poruszania się po systemach Linuksowych, a przynajmniej podstawowa znajomość języka angielskiego będzie ułatwiała zrozumienie wykonywanych poleceń.

2.2. Konfiguracja.

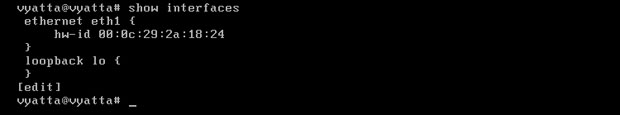

Na sam początek należy wyeliminować problem adresacji MAC powstały przy kopiowaniu maszyn wirtualnych. Po powieleniu maszyn, interfejs eth0 na każdej z nich został usunięty, prawdopodobnie przez konflikt adresów MAC. Na jego miejsce został dodany interfejs o kolejnym numerze z nowym adresem. W celu przywrócenia interfejsu eth0, na każdej z maszyn wystarczy go usunąć, zapisać zmiany i zrestartować system. Po ponownym uruchomieniu wczytana zostanie zapisana konfiguracja (zmiany zapisane poleceniem 'save plik', nie są automatycznie wczytywane i do wczytania trzeba użyć polecenia 'load plik'), interfejs eth1 nie będzie skonfigurowany, a eth0 stanie się dostępny do konfiguracji poleceniem 'set'. Na obrazie 2-1 pokazana jest część drzewa konfiguracji, dotycząca interfejsów, wywołana poleceniem 'show interfaces'.

Obraz 2-1: Konfiguracja interfejsów

Składnia użytych poleceń:

- 'delete interfaces ethernet <interfejs>' - usuwa podany interfejs z drzewa konfiguracji.

R2, R3, R4, Host:

configure

delete interfaces ethernet eth1

commit

save

exit

Każda zmiana konfiguracji przedstawiona w niniejszej publikacji będzie posiadała powyższą formę, tj. najpierw będzie omawiana składnia nowych poleceń, a następnie pogrubioną czcionką będą wypisane polecenia, kolejno wprowadzane do komputerów wypisanych ponad poziomą linią. Jako, że polecenia trybu konfiguracyjnego zostały już opisane, więc w kolejnej konfiguracji ich nie będzie, z wyjątkiem polecenia 'commit' oraz 'save' . 'Commit' będzie pozostawiane w celu przypomnienia o zapisaniu zmian, a 'save' pojawi się tylko w przypadku konieczności, która zostanie omówiona. Dodatkowo, gdy polecenia będą wykonywane w trybie konfiguracyjnym lub tryb będzie obojętny, nie będzie wspomniane jaki to tryb. W razie pomylenia trybu przy wprowadzaniu poleceń, w wielu przypadkach nie będzie działało uzupełnianie lub zostanie wyświetlony błąd.

Po usunięciu z konfiguracji interfejsu eth1 i wyjściu do trybu operacyjnego należy zrestartować system poleceniem 'reboot', a następnie skonfigurować interfejs eth0 na każdym komputerze do dostępu do Internetu. Oczywiście konieczne jest ustawienie karty sieciowej w tryb NAT i sprawdzenie adresu sieci łączącej z komputerem fizycznym. W WMvare Workstation trzeba kliknąć w menu "Edit/Virtual Network Editor", zaznaczyć kartę z połączeniem NAT (prawdopodobnie VMnet8) i odczytać na dole wartości "Subnet IP" oraz "Subnet mask". Są to adresy: sieci oraz jej maska.

Składnia użytych poleceń:

- 'set interfaces ethernet <interfejs> address <adres IP/maska>' - dopisuje podany adres i maskę do danego interfejsu.

- 'set system gateway-address <adres IP>' - ustawia bramę domyślną na podany adres.

- 'set system name-server <adres IP>' - ustawia serwer DNS na podany adres.

R1:

set interfaces ethernet eth0 address 192.168.223.3/24

R2:

set interfaces ethernet eth0 address 192.168.223.4/24

R3:

set interfaces ethernet eth0 address 192.168.223.5/24

R4:

set interfaces ethernet eth0 address 192.168.223.6/24

Host:

set interfaces ethernet eth0 address 192.168.223.7/24

R1, R2, R3, R4, Host:

set system gateway-address 192.168.223.2

set system name-server 8.8.8.8

set system name-server 8.8.4.4

commit

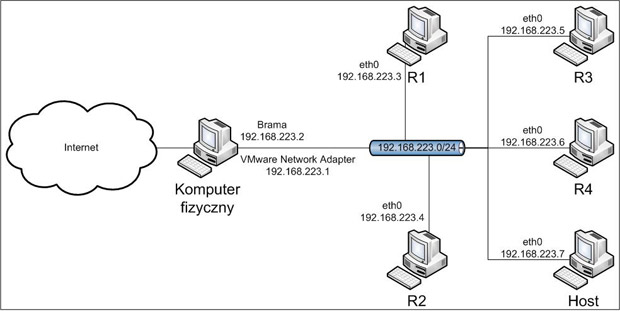

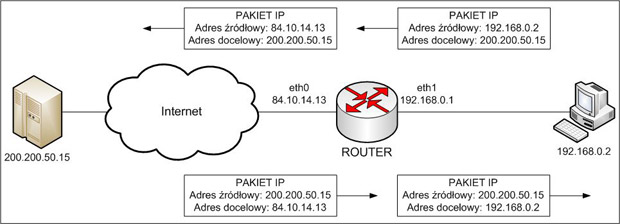

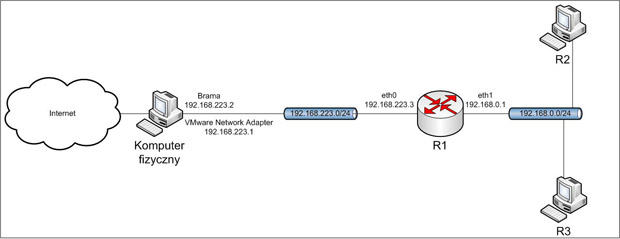

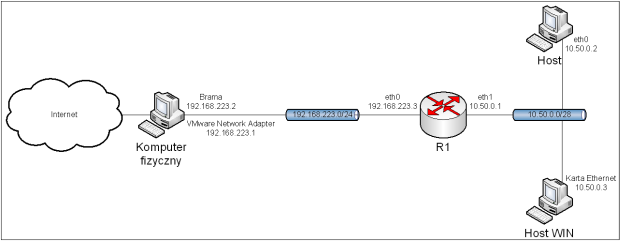

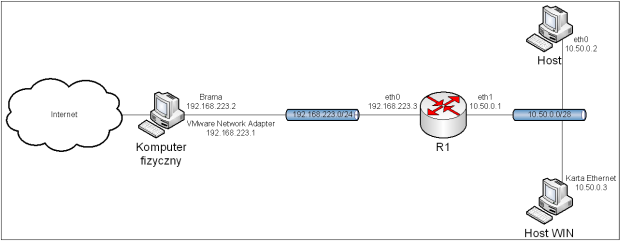

Po wykonaniu powyższych poleceń, komputery będą miały dostęp do Internetu, zgodnie z topologią przedstawioną na obrazie 2-2. Adresy serwerów DNS będą ustawione na serwery dostarczane przez Google. Brama domyślna ma adres 192.168.223.2, a 192.168.223.1 jest adresem karty w komputerze fizycznym.

Obraz 2-2: Topologia powstała po konfiguracji interfejsów sieciowych

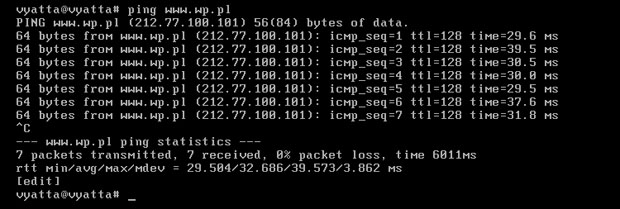

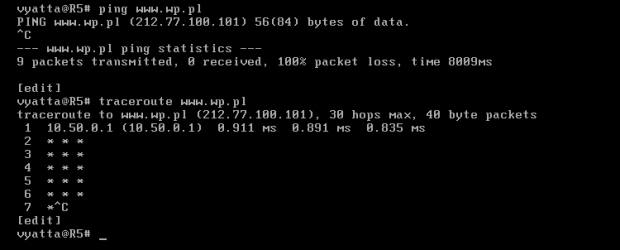

Dla pewności, na każdym z komputerów, programem Ping można sprawdzić czy rzeczywiście jest dostęp do Internetu i czy serwery DNS działają prawidłowo. Na obrazie 2-3 zaprezentowane jest jego działanie. Został uruchomiony poleceniem 'ping www.wp.pl' z komputera R1.

Obraz 2-3: Efekt działania programu Ping

Jak widać na powyższym obrazie, komputer jak i użytkownik nazywa się "vyatta", co widać w linii poleceń: "vyatta@vyatta". Czas to zmienić.

Składnia użytych poleceń:

- 'set system host-name <nazwa>' -ustanawia nazwę komputera.

R1:

set system host-name R1

commit

R2:

set system host-name R2

commit

R3:

set system host-name R3

commit

R4:

set system host-name R4

commit

Host:

set system host-name Host

commit

Drzewo konfiguracji się zmieni, ale nazwa jeszcze nie będzie widoczna, ponieważ trzeba się wylogować i zalogować ponownie. Aby to uczynić, należy wyjść z trybu konfiguracyjnego i ponownie wpisać 'exit', a następnie się zalogować. Na każdym komputerze powinna się zmienić nazwa, np.: na R1 będzie "vyatta@R1", co znaczy, że na maszynie R1 jest zalogowany użytkownik "vyatta".

W obu trybach, konfiguracyjnym oraz operacyjnym polecenie 'date' wyświetla bieżący czas oraz datę. Jednak prawdopodobnie będzie ona nieprawidłowa. Ale jeszcze przed ustaleniem daty, trzeba określić strefę czasową, co pokazuje poniższy przykład.

Składnia użytych poleceń:

- 'set date <data w formacie MMDDggmmRR>' -ustawia datę.

R1, R2, R3, R4, Host:

set system time-zone Europe/Warsaw

commit

Aby ustawić datę należy wpisać poniższe polecenie w trybie operacyjnym.

Składnia użytych poleceń:

- 'set date <data w formacie MMDDggmmRR>' -ustawia datę.

R1, R2, R3, R4, Host:

set date 1109131610

Ale kto będzie pilnował poprawności tej daty? Nikt. Dlatego lepszym wyborem będzie ustawienie serwera czasu, z którym data i czas będą automatycznie synchronizowane.

Składnia użytych poleceń:

- 'set system ntp-server <adres>' -ustawia serwer czasu.

R1, R2, R3, R4, Host:

set system ntp-server tempus1.gum.gov.pl

commit

Czas oraz data powinny być już synchronizowane z podanym serwerem. Powyższy adres odnosi się do atomowego zegara cezowego 5071A z Głównego Urzędu Miar.

Każdy z użytkowników zapewne będzie chciał zmienić hasło na takie, jakiego nikt nie zna. Poniżej znajduje się polecenie umożliwiające wykonanie zmiany.

R1, R2, R3, R4, Host:

set system login user vyatta authentication plaintext-password vyatta

commit

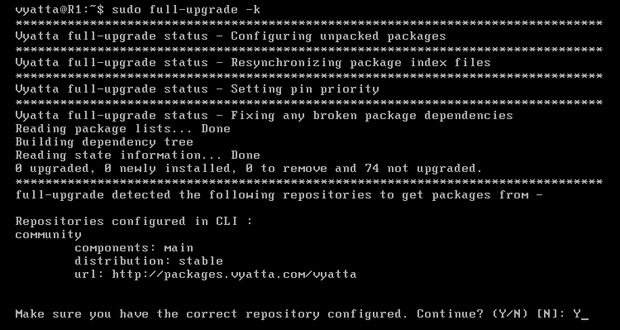

2.3. Aktualizacja

Aby zaktualizować system do najnowszej dostępnej wersji, na każdym z komputerów należy wpisać polecenie 'sudo full-upgrade -k', po czym system ją rozpocznie.

Od razu instalator zapyta o poprawność adresu z którego ma pobrać repozytorium [Obraz 2-4]. Należy potwierdzić wpisując 'Y'. Jeśli jednak adres okazałby się nieprawidłowy, będzie trzeba poszukać nowego na stronie domowej systemu Vyatta, tj. www.vyatta.com.

Obraz 2-4: Rozpoczęcie aktualizacji

Aktualizacja potrwa chwilę - zależnie od wydajności komputera fizycznego oraz od szybkości łącza i serwerów udostępniających pliki do aktualizacji. Po zakończeniu można sprawdzić wersję systemu poleceniem 'show version' w trybie operacyjnym [Obraz 2-5].

Obraz 2-5: Wersja systemu

Po aktualizacji wersja systemu to 6.1. Na tej wersji będzie przedstawiona reszta ćwiczeń.

Dobrze będzie zapisać na każdym komputerze zmiany poleceniem 'save', aby w razie ponownego uruchomienia zostały zachowane. Jak widać, system konfiguracji jest dość prosty oraz przejrzysty, więc nikomu nie powinien sprawiać problemów.

3. Maskarada.

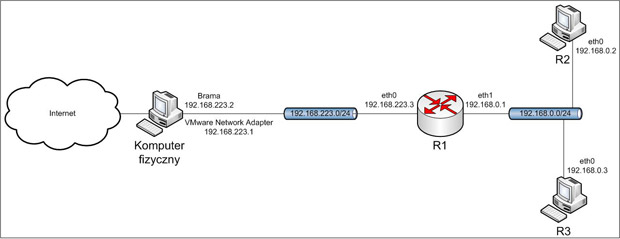

Maskarada jest szczególnym przypadkiem mechanizmu tłumaczenia adresów sieciowych (ang. Network Address Translation, NAT), gdyż używana jest w środowiskach, gdzie IP interfejsu wychodzącego w stronę Internetu jest zmienne.

Mając sieć prywatną, która uzyskuje dostęp przez jeden komputer-router, komputery wewnątrz niej nie mają pełnego kontaktu z Internetem, ponieważ pakiety powracające do nich gubią się, dlatego, że w nagłówku IP noszą adresy nieznane komputerom spoza sieci. Dla odległego komputera adres 192.168.0.2 może być adresem w jego sieci, i to tam skieruje odpowiedź, zamiast odesłać do komputera, skąd pochodzi. Aby były osiągalne, router musi zmieniać adresy pochodzenia (źródłowe) pakietów, podstawiając w miejsce adresów komputerów, swój własny adres. W ten sposób, komputery odpowiadające na zapytania maszyn z sieci prywatnej wiedzą, do którego routera mają skierować odpowiedź, a on z powrotem podmienia adres w nagłówku IP, tym razem docelowy, ze swojego na adresy komputerów w sieci prywatnej.

Obraz 3-1: Schemat działania maskarady

3.1. Topologia.

Obraz 3-1: Topologia sieci użytej w zadaniu

3.2. Przygotowanie wirtualnych sieci.

Przed uruchomieniem wirtualnych maszyn konieczne jest ustawienie ilości interfejsów sieciowych oraz sieci, z którymi będą się one łączyć. Poniżej są one wypisane dla komputerów, które będą uczestniczyć w ćwiczeniu.

R1:

eth0 - NAT (VMnet8)

eth1 - VMnet2

R2:

eth0 - VMnet2

R3:

eth0 - VMnet2

3.3. Cel oraz założenia.

Celem bieżącego ćwiczenia jest zapoznanie się z mechanizmem maskarady oraz konfiguracja prostej sieci.

Przydatna będzie znajomość nagłówka pakietu IP. Przed przystąpieniem do zadania zalecane jest zapoznanie się z ćwiczeniem "2. Początkowa konfiguracja i aktualizacja".

3.4. Konfiguracja.

Interfejs eth0 komputera R1oraz jego brama domyślna pozostają w niezmienionej formie, tj. są skonfigurowane tak samo jak w ćwiczeniu "2. Początkowa konfiguracja i aktualizacja". Natomiast jego interfejs eth1 będzie skonfigurowany do udostępniania połączenia innym komputerom, których interfejsy też zmienią konfigurację. Przy zmianie adresów interfejsów trzeba najpierw usunąć stary adres, ponieważ nie zostanie on zastąpiony przez nowy, tylko dodany jako drugi, przez co mogą występować konflikty. W każdej chwili można sprawdzić adres interfejsu poleceniem 'show', a dokładniej 'show interfaces'.

R1:

set interfaces ethernet eth1 address 192.168.0.1/24

commit

R2:

delete interfaces ethernet eth0 address

set interfaces ethernet eth0 address 192.168.0.2/24

set system gateway-address 192.168.0.1

commit

R3:

delete interfaces ethernet eth0 address

set interfaces ethernet eth0 address 192.168.0.3/24

set system gateway-address 192.168.0.1

commit

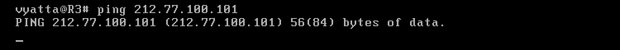

Komputery będą mieć już łączność ze sobą, co można sprawdzić programem Ping. Maszyna R1 będzie miała dostęp do Internetu, ale pozostałe dwa nie, co widać na obrazie 3-2.

Obraz 3-2: Polecenie 'ping 212.77.100.101' wykonane z komputera R3. Brak odpowiedzi

Pakiety wysyłane przez komputer R3 co prawda dochodzą do celu, jednak już nie wracają do niego, ponieważ ma on adres z puli prywatnej, nieznanej odpytywanemu komputerowi. On po prostu nie wie gdzie jest maszyna R3. Aby temu zapobiec, na interfejsie eth0 komputera R1 musi zostać skonfigurowana maskarada.

Składnia użytych poleceń:

- 'set service nat rule < numer> source address < adres sieci/maska>' -definiuje adres źródłowy (sieci), która ma być ukryta za maskaradą, dla reguły o podanym numerze.

- 'set service nat rule < numer> outbound-interface < interfejs>' -określa interfejs, na którym ma być dokonana translacja adresów.

- 'set service nat rule < numer> type masquerade' -określa typ NATa.

R1:

set service nat rule 1 source address 0.0.0.0/0

set service nat rule 1 outbound-interface eth0

set service nat rule 1 type masquerade

commit

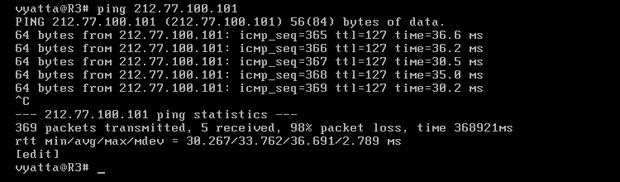

Po powyższych zabiegach wszystkie komputery podłączone do R1 będą miały już kontakt ze światem zewnętrznym, nawet jakby były z innych sieci, ponieważ adres 0.0.0.0/0 znaczy tyle co każdy adres na każdej masce. Na obrazie 3-3 pokazany jest wynik polecenia 'ping 212.77.100.101' wykonanego z komputera R3.

Obraz 3-3: Odpytywany adres zaczął odpowiadać

Tak jak w poprzednim ćwiczeniu, dobrze jest zapisać zmiany poleceniem 'save' do tego samego pliku (nadpisać go) lub wpisać 'save plik", aby zapisać do innego pliku. Można tą konfigurację potraktować jako pewną bazę, która przyda się do następnych ćwiczeń.

4. DHCP.

Dynamic Host Configuration Protocol jest protokołem umożliwiającym automatyczną dystrybucję danych konfiguracyjnych do komputerów w sieci. DHCP rozpowszechnia między innymi adresy IP, maskę podsieci, bramę domyślną oraz adres serwera DNS. Został opisany w dokumencie RFC 2131.

DHCP posługuje się kilkoma komunikatami:

- DHCPDISCOVER - żądanie broadcastowe (do wszystkich w sieci) używane w celu wyszukania dostępnych serwerów DHCP.

- DHCPOFFER - oferta konfiguracji przesyłana od serwera do klienta na żądanie DHCPDISCOVER.

- DHCPREQUEST - zatwierdzenie oferty serwera z podanymi parametrami lub przedłużenie dzierżawy.

- DHCPACK - paczka od serwera zawierająca uzgodnione parametry.

- DHCPNAK - odmowa przydzielenia parametrów (np.: klient nie należy już do sieci lub dostał dane konfiguracyjne od innego serwera).

- DHCPDECLINE - klient do serwera z wiadomością, że adres jest już w użyciu.

- DHCPRELEASE - zrzeczenie się dzierżawy przez klienta.

- DHCPINFORM - prośba klienta o parametry, lecz bez adresu IP.

Wymieniając się powyższymi komunikatami, serwery przydzielają klientom wszystkie niezbędne do połączenia z Internetem dane.

4.1. Topologia.

Obraz 4-1: Topologia sieci użytej w zadaniu

4.2. Przygotowanie wirtualnych sieci.

Jako, że topologia jest identyczna jak w ćwiczeniu "3. Maskarada", więc wirtualne sieci będą również tak samo skonfigurowane.

4.3. Cel oraz założenia.

Celem niniejszego ćwiczenia jest zapoznanie się protokołem DHCP i wdrożenie jego konfiguracji, łącznie ze statycznym mapowaniem adresów.

4.4. Konfiguracja.

Wejściową konfiguracją będzie ta z ćwiczenia poprzedniego, tj. "3. Maskarada", wczytana poleceniem 'load'. Będzie ona tylko modyfikowana w calu dynamicznego przydziału adresów.

Najpierw na komputerach R2 i R3 należy usunąć adres interfejsu sieciowego, bramę domyślną oraz adres serwera DNS.

R1, R2:

delete interfaces ethernet eth0 address

delete system gateway-address

delete system name-server

commit

Na komputerze R1 musi zostać włączony serwer DHCP, który będzie dynamicznie przydzielał adresy z pewnej, ustalonej puli. Będzie rozsyłał także adres bramy domyślnej oraz serwera DNS.

Składnia użytych poleceń:

- 'set service dhcp-server shared-network-name SIEC subnet <adres sieci/maska> start <adres IP> stop <adres IP>' -definiuje adres pule adresów dla danej sieci. Pula jest określona dwoma adresami - początkowym i końcowym.

- 'set service dhcp-server shared-network-name SIEC subnet <adres sieci/maska> default-router <adres IP>' -określa adres bramy domyślnej, który będzie rozsyłany klientom.

- 'set service dhcp-server shared-network-name SIEC subnet <adres sieci/maska> dns-server <adres IP>' -definiuje adres serwera DNS, który będzie rozsyłany klientom.

R1:

set service dhcp-server shared-network-name siec1 subnet 192.168.0.0/24 start 192.168.0.2 stop 192.168.0.100

set service dhcp-server shared-network-name siec1 subnet 192.168.0.0/24 default-router 192.168.0.1

set service dhcp-server shared-network-name siec1 subnet 192.168.0.0/24 dns-server 8.8.8.8

commit

Na koniec należy ustawić komputery R2 i R3, aby zaczęły korzystać z serwera.

R1, R2:

set interfaces ethernet eth0 address dhcp

commit

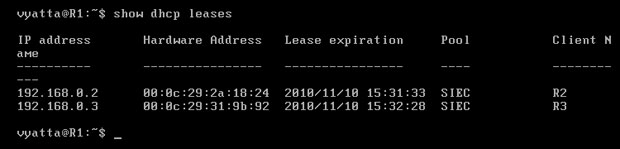

Poleceniem 'show dhcp leases' w trybie operacyjnym można wyświetlić dzierżawy adresów dla poszczególnych komputerów [Obraz 4-2]. Dzierżawy domyślnie wygasają po 24 godzinach.

Obraz 4-2: Adresy dzierżawione przez serwer DHCP działający na maszynie R1

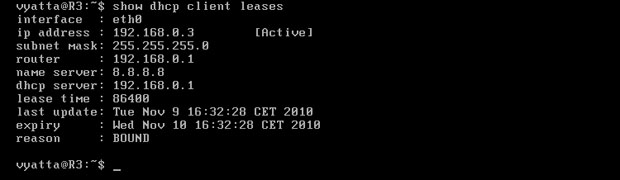

Każdy klient osobno może zobaczyć cechy swojej dzierżawy, m. in.: adres, maskę podsieci, adres routera będącego bramą domyślną oraz adres serwera DHCP [Obraz 4-3].

Obraz 4-3: Cechy dzierżawy na komputerze R3

Może zaistnieć potrzeba, abv serwer DHCP za każdym razem przypisywał określonemu urządzeniu ten sam adres IP (np. drukarce sieciowej). Można to osiągnąć dzięki statycznemu mapowaniu adresów. Poniższe polecenia sprawią, że komputer R2 będzie miał stały adres IP.

Składnia użytych poleceń:

- 'set service dhcp-server shared-network-name SIEC subnet <adres sieci/maska> static-mapping <nazwa> ip-address <adres IP>' -określa adres, który będzie przydzielany.

- 'set service dhcp-server shared-network-name SIEC subnet <adres sieci/maska> static-mapping <nazwa> mac-address <adres MAC>' -definiuje urządzenie, któremu będzie przydzielany adres z poprzedniego polecenia.

R1:

set service dhcp-server shared-network-name siec1 subnet 192.168.0.0/24 static-mapping MAPA ip-address 192.168.0.15

set service dhcp-server shared-network-name siec1 subnet 192.168.0.0/24 static-mapping MAPA mac-address 00:0c:29:2a:18:24

commit

Po upłynięciu poprzedniej dzierżawy, maszyna R2, o adresie MAC 00:0c:29:2a:18:24, będzie miała przyznawany adres IP 192.168.0.15. Można także wymusić odnowienie dzierżawy, w trybie operacyjnym wpisując polecenie 'renew dhcp interface eth0' na komputerze R2 [Obraz 4-4].

Obraz 4-4: Dzierżawa z nowym adresem na komputerze R2

Jak widać, konfiguracja DHCP jest szybka i prosta. Trzeba tylko uważać, by nie popełnić błędu, ponieważ w razie niepoprawnej konfiguracji, cała sieć może zostać odcięta od Internetu.

5. Routing statyczny.

Routing, czyli trasowanie, jest procesem pozwalającym na przesyłanie informacji w sieciach składających się z wielu węzłów, zwanych routerami. W pakietach wysyłanych z komputera-nadawcy określony jest adres docelowy, który jest analizowany przez każdy router po drodze i przypasowywany do tablic routingu, w których powinna znajdować się informacja, którym interfejsem przesyłać pakiety, aby trafił do celu.

Trasowanie statyczne polega na ręcznym ustalaniu możliwych ścieżek do sąsiednich sieci i dopisywaniu ich do tablic routingu. Przy trasowaniu statycznym nie ma konieczności wymiany informacji o stanach łącz między routerami, jak ma to miejsce w przypadku protokołów routingu dynamicznego, więc jest to proces niezależny na każdym z routerów.

5.1. Topologia.

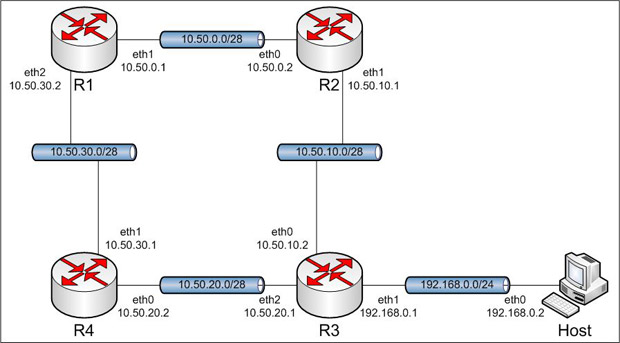

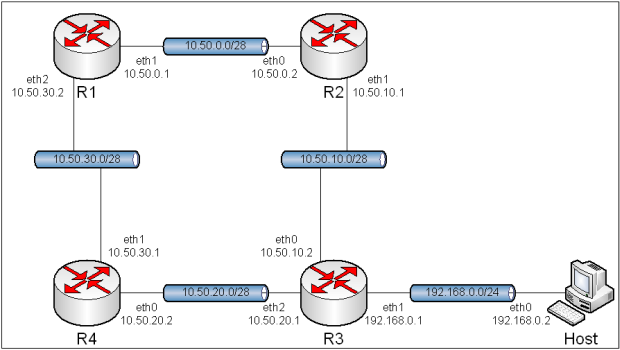

Obraz 5-1: Topologia sieci użytej w zadaniu

Z rysunku topologii została usunięta część mówiącą o połączeniu komputera R1 z Internetem, gdyż rysunek byłby zbyt duży, a co za tym idzie nieczytelny.

5.2. Przygotowanie wirtualnych sieci.

Topologia uległa znaczącej zmianie, więc przed uruchomieniem maszyn trzeba najpierw ustawić odpowiednie sieci.

R1:

eth0 - NAT (VMnet8)

eth1 - VMnet2

eth2 - VMnet5

R2:

eth0 - VMnet2

eth1 - VMnet3

R3:

eth0 - VMnet3

eth1 - VMnet6

eth2 - VMnet4

R4:

eth0 - VMnet4

eth1 - VMnet5

Host:

eth0 - VMnet6

5.3. Cel oraz założenia.

W niniejszym ćwiczeniu zostanie przeprowadzona konfiguracja ze statycznym ustalaniem tras, oraz z uwzględnieniem możliwości awarii jednego z interfejsów.

Zalecana jest znajomość poprzednich ćwiczeń oraz protokołu ICMP.

5.4. Konfiguracja.

Mimo, że na rysunku topologii nie ma mowy o tym mowy, to konfiguracja interfejsu eth0 maszyny R1 oraz bramy domyślnej i maskarady będzie taka sama jak w ćwiczeniu "3. Maskarada". Można ją przywrócić poleceniem 'load' dla komputerów R1, R2 i R3, oczywiście, jeśli została zapisana. Tym samym poleceniem, maszynom R4 i Host zostanie przywrócona konfiguracja z ćwiczenia "2. Początkowa konfiguracja i aktualizacja". Do ukończenia tego ćwiczenia nie jest wymagane połączenie z Internetem.

Poniższe polecenia dostosowują konfigurację do wymogów topologii.

R1:

delete interfaces ethernet eth1 address

set interfaces ethernet eth1 address 10.50.0.1/28

set interfaces ethernet eth2 address 10.50.30.2/28

commit

R2:

delete interfaces ethernet eth0 address

set interfaces ethernet eth0 address 10.50.0.2/28

set interfaces ethernet eth1 address 10.50.10.1/28

set system gateway-address 10.50.0.1

commit

R3:

delete interfaces ethernet eth0 address

set interfaces ethernet eth0 address 10.50.10.2/28

set interfaces ethernet eth1 address 192.168.0.1/24

set interfaces ethernet eth2 address 10.50.20.1/28

set system gateway-address 10.50.10.1

commit

R4:

delete interfaces ethernet eth0 address

set interfaces ethernet eth0 address 10.50.20.2/28

set interfaces ethernet eth1 address 10.50.30.1/28

set system gateway-address 10.50.20.1

commit

Host:

delete interfaces ethernet eth0 address

set interfaces ethernet eth0 address 192.168.0.2/24

set system gateway-address 192.168.0.1

commit

Każdy komputer powinien móc pingować wszystkie interfejsy sąsiedniej maszyny w kierunku przeciwnym do wskazówek zegara. Jest to możliwe dzięki mechanizmowi bramy domyślnej. Dzięki niemu pakiety kierowane z komputera R4 powinny dobrzeć do R1, ale odpowiedź nie powinna wrócić. I to będzie ćwiczenie właśnie o tym jak kierować ruchem za pomocą tras statycznych.

Teraz jest dobry moment, aby zapisać poleceniem 'save' konfigurację na każdej z maszyn, ponieważ przyda się ona w kolejnych ćwiczeniach jako konfiguracja wejściowa.

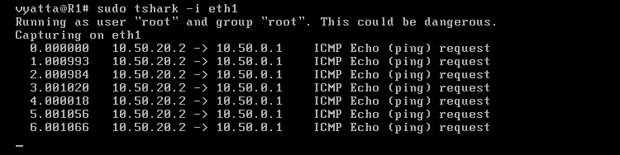

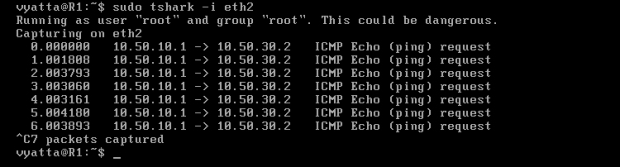

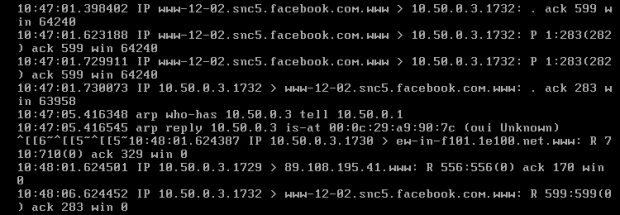

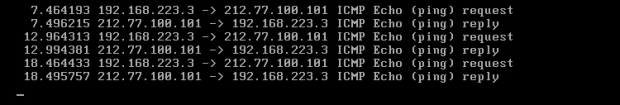

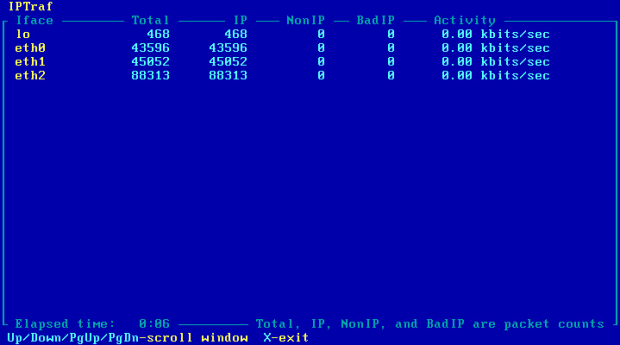

Na maszynie R1 poleceniem 'sudo tshark -i eth1' został uruchomiony sniffer, czyli program do podglądu ruchu sieciowego, o nazwie Tshark. Nasłuchuje na interfejsie eth1. Na komputerze R4 został uruchomiony program Ping poleceniem 'ping 10.50.0.1', a więc pakiety są kierowane do R1. [Obraz 5-2].

Obraz 5-2: Efekt działania sniffera

Jak widać na powyższym obrazie, żądanie echa ICMP Echo Request dociera do komputera R1, ale odpowiedzi nie widać. Wiadomość zwrotna, Echo Reply została skierowana na adres bramy domyślnej przez interfejs eth0, ponieważ maszyna R1 nie zna trasy do komputera o adresie 10.50.20.2.

Aby poinstruować router R1, co ma zrobić z pakietami od innych maszyn wystarczy wpisać poniższe polecenia.

Składnia użytych poleceń:

- 'set protocols static route next-hop ' -określa przez jaki adres ma zostać wykonany przeskok, aby osiągnąć daną sieć.

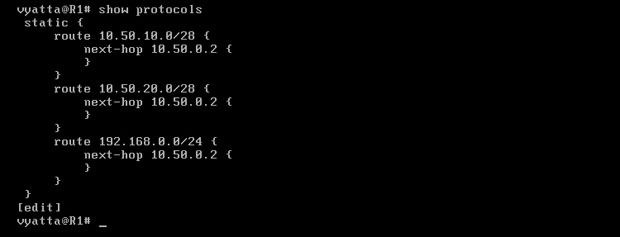

R1:

set protocols static route 10.50.10.0/28 next-hop 10.50.0.2

set protocols static route 10.50.20.0/28 next-hop 10.50.0.2

set protocols static route 192.168.0.0/24 next-hop 10.50.0.2

commit

W tym momencie router R1 będzie już wiedział którym interfejsem ma odpowiadać na zapytania ICMP generowane przez program Ping na komputerze R4, lecz R4 nie dostanie odpowiedzi, ponieważ maszyny R2 i R3 nadal nie wiedzą co robić z tymi pakietami i zwracają je z powrotem na adresy swoich bram domyślnych. Aby rozwiązać problem do końca, trzeba skonfigurować także trasy na komputerze R2.

R2:

set protocols static route 10.50.20.0/28 next-hop 10.50.10.2

set protocols static route 192.168.0.0/24 next-hop 10.50.10.2

commit

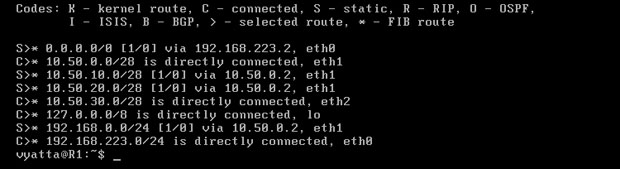

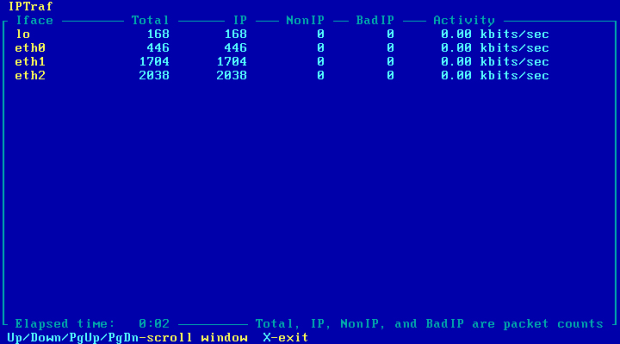

Komputery uzyskują dostęp do sieci 10.50.30.0/28 również dzięki bramom domyślnym, ponieważ bramy te prowadzą pakiety do routera R1, a ta sieć jest do niego bezpośrednio podłączona, co można zobaczyć wywołując tablicę routingu poleceniem 'show ip route' w trybie operacyjnym [Obraz 5-2].

Obraz 5-3: Tablica routingu komputera R1

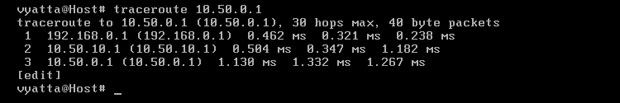

Istnieje bardzo użyteczny program do sprawdzania przebiegu trasy. Zwie się on Traceroute. Na obrazie 5-3 pokazane jest wywołanie go poleceniem 'traceroute 10.50.0.1' z komputera Host.

Obraz 5-4: Trasa z maszyny Host do R1

Powyższy obraz ukazuje trasę Host->R1, wraz adresami interfejsów wejściowych kolejnych komputerów po drodze. Dlaczego akurat interfejsy, którymi pakiety wchodzą do komputerów, a nie wychodzące? Ponieważ program Traceroute, tak samo jak Ping, korzysta z protokołu ICMP do diagnostyki. Odpytuje każdą maszynę po drodze, a ona odpowiadając mu komunikatem Echo Reply, korzysta właśnie z interfejsów skierowanych w stronę komputera pytającego.

Dla przypomnienia przydatnego polecenia, na obrazie 5-4 zaprezentowana została gałąź drzewa konfiguracji dotycząca protokołów routera R1.

Obraz 5-5: Efekt działania polecenia 'show protocols'

5.5. Działanie w przypadku awarii węzła.

Zasymulowana zostanie awaria komputera R2, odłączając jego interfejs eth0.

R2:

delete interfaces ethernet eth0

commit

Komunikacja na trasach, w których udział brał usunięty interfejs zanikła. Aby ją przywrócić, należy usunąć wpisy o trasach i skonfigurować nowe.

R1:

delete protocols static

set protocols static route 10.50.10.0/28 next-hop 10.50.30.1

set protocols static route 10.50.20.0/28 next-hop 10.50.30.1

set protocols static route 192.168.0.0/24 next-hop 10.50.30.1

commit

R4:

set protocols static route 10.50.10.0/28 next-hop 10.50.20.1

set protocols static route 192.168.0.0/24 next-hop 10.50.20.1

commit

Przykładowe pakiety z routera R1 do komputera Host będą dochodzić, jednak znowu pojawi się problem z pakietami powracającymi, ponieważ bramy domyślne kierują je w stronę usuniętego interfejsu. Aby temu zaradzić, należy przekonfigurować bramy domyślne maszyn R2, R3 i R4 lub dodać na nich wpisy routingu statycznego. Mimo, że ćwiczenie to traktuje o routingu statycznym, zostanie wykonana opcja pierwsza - rekonfiguracja bram, ponieważ tak jest bardziej elegancko i nie dodaje się zbędnych wpisów do tablic routingu.

R2:

set system gateway-address 10.50.10.2

commit

R3:

set system gateway-address 10.50.20.2

commit

R4:

set system gateway-address 10.50.30.2

commit

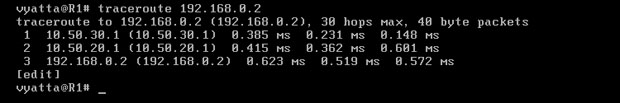

W tym momencie pakiety z komputera R1 do maszyny Host powinny już dochodzić, a trasa powinna być w pełni sprawna, co można sprawdzić poleceniem 'traceroute 192.168.0.2' [Obraz 5-5].

Obraz 5-6: Trasa R1->Host

Routing statyczny jest najprostszą formą trasowania, jednak ma on niewątpliwe zalety. Jest dostępny w każdej sytuacji, nie używa wielu zasobów, jest bardzo prosty i przewidywalny. Jednak jest on odpowiedni tylko dla małych sieci lub dołączania pojedynczych urządzeń do sieci z działającym protokołem routingu dynamicznego, ponieważ nie posiada możliwości automatycznej adaptacji, jak te protokoły.

6. OSPFv2.

Open Shortest Path First jest protokołem trasowania stanu łącza (ang. link-state) opartym o algorytm Dijkstry, który służy do znajdowania najkrótszej ścieżki w grafie. OSPF należy do kategorii IGP (ang. Interior Gateway Protocol), więc działa w obrębie systemu autonomicznego (ang. Autonomous System, AS). Został opisany w dokumencie RFC 2328.

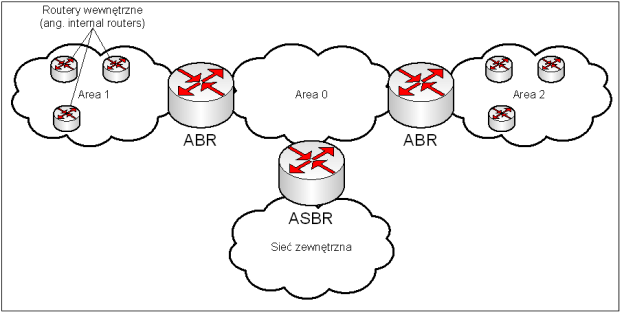

Protokół ten dzieli sieć na obszary, z głównym zwanym area 0 (backbone area) do którego przyłączane są inne obszary. W danym segmencie routery posiadają taką samą bazę topologii sieci, zawierającą dane tylko o obszarze w którym się znajdują; dlatego też bazy te są mniejsze, co prowadzi do zmniejszenia użycia pasma w celu obsługi protokołu oraz izolowania niestabilności tylko do obszaru w którym wystąpiły. Pomiędzy obszarami, OSPF działa jak protokół wektora odległości (ang. distance-vector), wysyłając zsumaryzowane informacje o sieciach.

W protokole OSPF zdefiniowane są następujące typy routerów:

- Internal Router – znajduje się wewnątrz obszaru, ogranicza się do trasowania.

- Backbone Router – pracuje w obszarze zerowym.

- Area Border Router (ABR) – router graniczny, łączy obszary ze sobą (jednym z nich jest obszar zerowy). Posiada pełną wiedzę o topologiach obszarów do których jest przyłączony.

- Autonomous System Border Router (ASBR) – łączy się z sieciami o innym protokole routingu. Redystrybuuje trasy z innego protokołu oraz statyczne do OSPF-a.

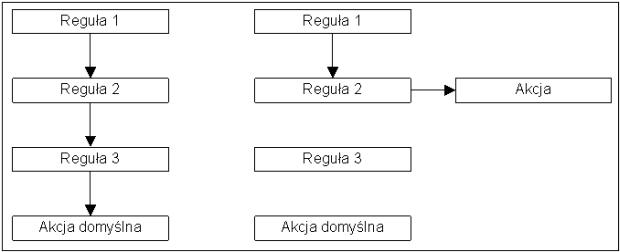

Obraz 6-1: Schemat roli routerów

Oprócz wymienionych powyżej routerów istnieją dwa typy wybierane spośród nich. Są to Designated Router (DR) oraz Backup Designated Router (BDR). Pierwszy z nich jest logicznym centrum danego obszaru – graniczy z każdym routerem w tym obszarze. Nie ma potrzeby, aby każdy router w obszarze wymieniał dane z każdym innym, więc to jego zadaniem jest wymiana informacji z resztą routerów w obszarze; jest on niejako routerem synchronizującym. Dzięki takiemu rozwiązaniu ruch w sieci zostaje zdecydowanie zredukowany. BDR jest natomiast routerem zapasowym. Gdy DR przestanie działać, BDR zostaje mianowany DR, a na nowy BDR jest wybierany, spośród reszty, router o najwyższym priorytecie. Jeśli wszystkie routery mają taki sam priorytet (domyślnie 1), wybrany zostaje ten o najwyższym router-id. Warto zadbać aby DR i BDR zostały najstabilniejsze routery.

W celu gromadzenia informacji o połączeniach routery wysyłają do siebie rozgłoszenia LSA (ang. Link State Advertisement), które są swoistą wiadomością o topologii. Istnieją następujące typy LSA:

- Hello – wysyłany okresowo w celu nawiązywania relacji sąsiedzkich.

- Database Description – opisuje bazę stanów łącz.

- Link State Request – gdy router stwierdzi, że informacje są zdezaktualizowane, żąda aktualniejszą bazę (lub jej część).

- Link State Update – w przypadku zmiany konfiguracji danego routera, router ten wysyła go jako multicast (w OSPF 224.0.0.5).

- Link State Acknowledgment – potwierdza otrzymane stany połączeń.

OSPF przy wyborze trasy uwzględnia:

- liczbę przeskoków (ang. hop) do celu

- opóźnienia w danych fragmentach sieci, najczęściej powodowane przez przeciążenia

- szybkość łącz pomiędzy systemami autonomicznymi

- koszt trasy, który ustala administrator

Protokół OSPF najczęściej jest używany do budowy dużych i skomplikowanych sieci. Cechuje się krótkim czasem zbieżności, wyborem najkorzystniejszych tras oraz niskim obciążeniem sieci, jednakże jego konfiguracja w dużych, wieloobszarowych sieciach może być dość skomplikowana.

6.1. Topologia.

Obraz 6-2: Topologia sieci użytej w zadaniu

Topologia pozostała identyczna jak w poprzednim ćwiczeniu, tj. "5. Routing statyczny".

6.2. Przygotowanie wirtualnych sieci.

Wirtualne sieci zostały skonfigurowane dokładnie tak samo jak w ćwiczeniu "5. Routing statyczny".

6.3. Cel oraz założenia.

Celem niniejszego ćwiczenia jest konfiguracja sieci o topologii pokazanej na obrazie 6-2 przy użyciu protokołu routingu dynamicznego OSPF w wersji drugiej oraz ukazanie jej działania. Użytkownik powinien potrafić przeprowadzić konfigurację interfejsów sieciowych oraz powinien znać podstawy zasady funkcjonowania sieci opartej o technologię Ethernet.

Przed przystąpieniem do działu "6.4. Konfiguracja" użytkownik może zapoznać się z poprzednimi ćwiczeniami oraz z opisem komend w systemie Vyatta; ułatwi to późniejszą pracę.

6.4. Konfiguracja.

Interfejsy komputerów, ich bramy domyślne oraz maskarada zostały skonfigurowane jak w ćwiczeniu "5. Routing statyczny". Wystarczy więc przywrócić wcześniej zapisany stan.

Konfiguracja routingu dla niewielkiej sieci, opartej o jeden obszar (ang. area), jest bardzo prosta – wystarczy poinstruować routery o jakich sieciach mają informować.

Składnia użytych poleceń:

- 'set protocols ospf parameters router-id < ipv4>' - określa identyfikator routera w formacie ipv4; ale nie musi się pokrywać z adresami interfejsów.

- 'set protocols ospf area < identyfikator obszaru> network < adres sieci/maska>' - przyłącza do wskazanego obszaru sieć o podanym adresie.

- 'set protocols ospf redistribute connected' - nakazuje rozgłaszanie także innych, bezpośrednio podłączonych tras.

R1:

set protocols ospf parameters router-id 10.50.0.1

set protocols ospf area 0.0.0.0 network 10.50.0.0/28

set protocols ospf area 0.0.0.0 network 10.50.30.0/28

set protocols ospf redistribute connected

commit

R2:

set protocols ospf parameters router-id 10.50.10.1

set protocols ospf area 0.0.0.0 network 10.50.0.0/28

set protocols ospf area 0.0.0.0 network 10.50.10.0/28

set protocols ospf redistribute connected

commit

R3:

set protocols ospf parameters router-id 10.50.20.1

set protocols ospf area 0.0.0.0 network 10.50.10.0/28

set protocols ospf area 0.0.0.0 network 10.50.20.0/28

set protocols ospf area 0.0.0.0 network 192.168.0.0/24

set protocols ospf redistribute connected

commit

R4:

set protocols ospf parameters router-id 10.50.30.1

set protocols ospf area 0.0.0.0 network 10.50.20.0/28

set protocols ospf area 0.0.0.0 network 10.50.30.0/28

set protocols ospf redistribute connected

commit

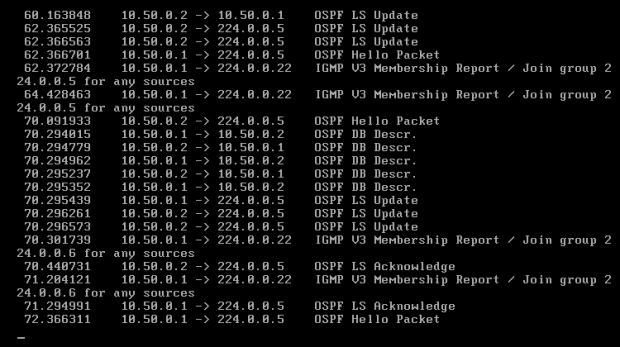

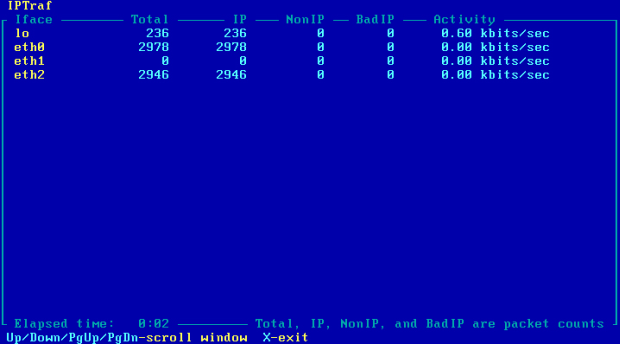

Komputery powinny mieć już łączność, co można łatwo sprawdzić pingując je. W każdej chwili można włączyć kolejny terminal (lewy "ALT + F2" lub kolejne, do "F6") i na nim, za pomocą Tshark-a, podejrzeć jak przebiega wymiana informacji pomiędzy routerami [Obraz 6-3]. Wszystkie pakiety OSPF, które obraz ten pokazuje, zostały opisane w teorii do niniejszego działu; zaś pakiety IGMP służą do administrowania grupami multicastowymi.

Obraz 6-3: Wymiana informacji między routerami

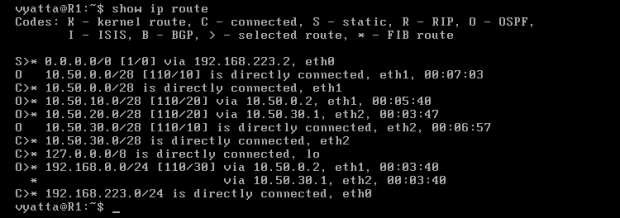

Obraz 6-4 ukazuje tablicę routingu komputera R1, wywołaną poleceniem 'show ip route' w trybie operacyjnym. Trasy oznaczone literą "O" są dostarczane przez protokół OSPF.

Obraz 6-4: Tablica routingu maszyny R1

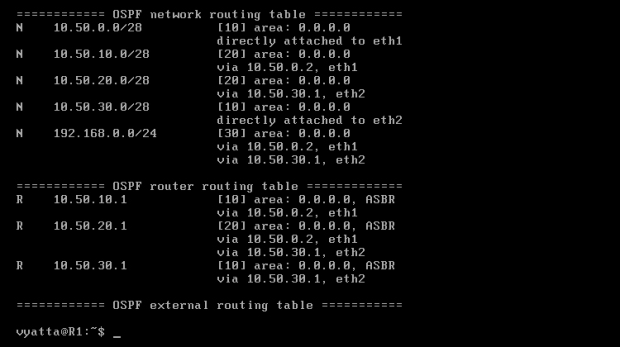

Po wywołaniu komendy 'show ip ospf route' pokazuje się tabela routingu OSPF na której zobaczyć można informacje o sieciach, które router R1 posiada oraz informacje o routerach z tych sieci [Obraz 6-5].

Obraz 6-5: Tablica routingu OSPF komputera R1

Jak da się zauważyć, w części "OSPF external routing table" nic się nie znajduje. Aby to zmienić można usunąć wpis o rozgłaszaniu sieci 192.168.0.0/24 z komputera R3:

R3:

delete protocols ospf area 0.0.0.0 network 192.168.0.0/30

commit

Po ponownym wywołaniu polecenia 'show ip ospf route' na komputerze R1 w części dotyczącej zewnętrznych tras powinna się pokazać sieć 192.168.0.0/24. Wynika to z tego, że owa sieć została usunięta z naszego obszaru 0.0.0.0 i dzięki poleceniu 'set protocols ospf redistribute connected' jest rozgłaszana jako sieć zewnętrzna. W przypadku usunięcia w ten sposób, na przykład, sieci 10.50.20.0/28 z ustawień rozgłaszania komputerów R3 i R4, stała by się ona siecią obcą, zewnętrzną, nie biorącą udziału w rozgłaszaniu w obszarze 0.0.0.0. Wtedy, co prawda, pozostałby dostęp do komputerów przyłączonych do tej sieci, ale chcąc skontaktować komputery R4 i Host pakiety byłyby przekazywane trasą R4–>R1–>R2–>R3–>Host.

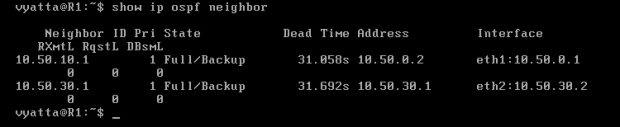

Na obrazie 6-6 pokazani są sąsiedzi R1 (polecenie 'show ip ospf neighbor').

Obraz 6-6: Sąsiedzi komputera R1

6.5. Działanie w przypadku awarii węzła.

Aby sprawdzić jak zachowuje się protokół OSPF w przypadku utraty połączenia z którymś węzłem sieci, można wywołać sztuczną awarię poprzez odłączenie interfejsu jednego z komputerów na trasie przesyłu pakietów. Do sprawdzenia trasy przydatny będzie program Traceroute.

Usunięty zostanie interfejs eth0 komputera R2.

R2:

delete interfaces ethernet eth0

commit

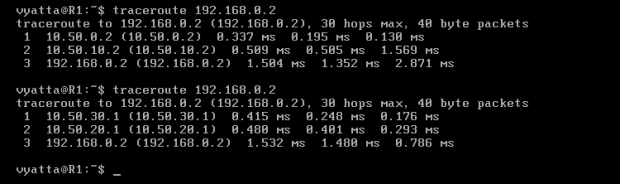

Po wykonaniu tej czynności powinno się sprawdzić trasę raz jeszcze. Na obrazie 6-7 pokazane są dwa wywołania polecenia 'treceroute 192.168.0.2' z komputera R1 – przed i po usunięciu interfejsu eth0 maszyny R2. Preferowana trasa przed usunięciem powyższego interfejsu to R1->R2->R3->Host, natomiast po wyłączeniu tego interfejsu trasa zmienia bieg na R1->R4->R3->Host.

Obraz 6-7: Trasa z R1 do Hosta w czasie poprawnej pracy oraz w czasie awarii jednego interfejsu

W czasie awarii polecenie 'show ip ospf neighbor' na routerze R1 powinno pokazać utratę sąsiada R2. Jak widać, OSPF zmienia trasę automatycznie i bardzo szybko. Nie trzeba zmieniać żadnych wpisów, jak miało to miejsce przy konfiguracji statycznej.

6.6. Wprowadzenie kosztów.

Aby OSPF preferował daną trasę należy zmienić jej koszt na odpowiednio wyższy lub obniżyć koszt trasy przeciwnej. Koszt trasy jest sumą kosztów interfejsów przez które pakiet wychodzi z maszyn po drodze. Dzięki temu, w pewnym sensie, możemy filtrować ruch w zależności od kierunku przepływu pakietów, ponieważ koszt tej samej trasy w obie strony może być inny.

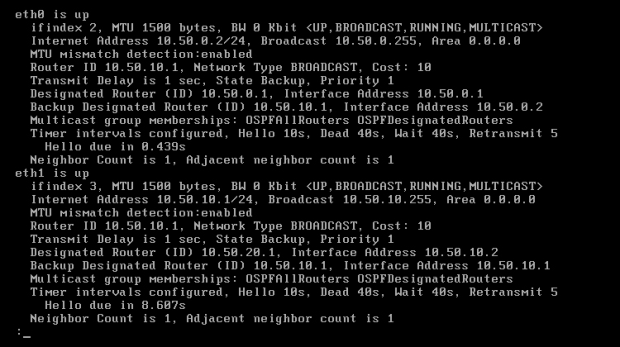

Domyślny koszt dla pojedynczego interfejsu wynosi 10. Wartość tę można sprawdzić komendą 'show ip ospf interface' w trybie operacyjnym. Polecenie wyświetli wynik dla wszystkich interfejsów na danej maszynie, jak na obrazie 6-8. Koszt jest wypisany na końcu 4 linii danych interfejsu.

Obraz 6-8: Właściwości interfejsów w protokole OSPF

Przed przystąpieniem do zmian, należy przywrócić interfejs eth0 komputera R2.

R2:

set interfaces ethernet eth0 address 10.50.0.2/28

commit

Dla ułatwienia trasy zostaną oznaczone umownymi nazwami. Niech ścieżka R1->R2->R3->Host nazywa się trasą północną, a ścieżka R1->R4->R3->Host trasą południową. Trasa południowa ma służyć jako zapasowa, przydatna w razie przeciążenia lub awarii ścieżki północnej.

W celu obliczenia kosztu trasy północnej w kierunki R1->Host, trzeba zsumować koszty interfejsów, przez które pakiety wychodzą z maszyn w stronę Hosta, więc eth1 z R1, eth1 z R2 oraz eth1 z R3, co daje koszt równy 30. Analogicznie, dla trasy południowej koszt wynosi również 30. Więc, aby to ta trasa stała się ścieżką domyślną, trzeba zmniejszyć jej koszt przynajmniej o 1 lub zwiększyć o 1 koszt trasy północnej.

Dobrze na początek sprawdzić trasę z R1 do Hosta poleceniem 'traceroute 192.168.0.2', ponieważ poniższy przykład zakłada, że protokół OSPF preferuje trasę północną. Jeśli jest inaczej, wystarczy wykonać poniższe operacje na przeciwnych maszynach (leżących na trasie południowej).

Teraz można już przystąpić do zmiany kosztu interfejsu leżącego na trasie. Będzie to dodanie wartości 5 do kosztu eth1 komputera R2.

R2:

set interfaces ethernet eth1 ip ospf cost 15

commit

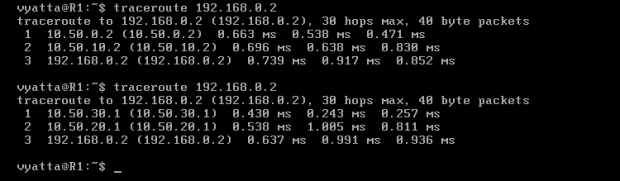

Po ponownym wykonaniu polecenia 'traceroute 192.168.0.2' na maszynie R1 widać zmianę preferowanej trasy. Pakiety są przesyłane ścieżką południową [Obraz 6-9].

Obraz 6-9: Polecenie 'traceroute 192.168.0.2' na komputerze R1 przed i po zmianie kosztów

Zmiana odniosła skutek w kierunku R1->Host. W kierunku odwrotnym (Host->R1) protokół OSPF nadal preferuje ścieżkę północną, więc żeby w tą stronę pakiety były wysyłane również trasą południową, trzeba zmienić koszty w drugą stronę. Zmiana kosztu interfejsu eth2 komputera R3:

R3:

set interfaces ethernet eth2 ip ospf cost 1

commit

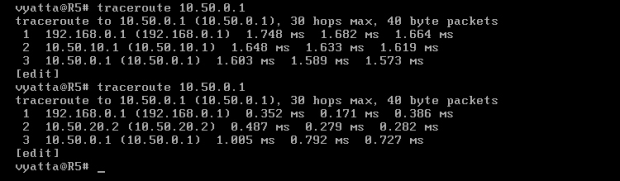

Znowu przydatne będzie polecenie 'traceroute', a dokładniej 'traceroute 10.50.0.1' z maszyny Host. Pokaże ono, że nadal preferowana jest trasa północna. Dlaczego? Koszt trasy północnej jest równy 30 (Host, eth0 = 10; R3, eth0 = 10; R2, eth0 = 10), a koszt trasy południowej wynosi 31 (Host, eth0 = 10, R3, eth2 = 1, R4, eth1 = 10, R1, eth1 = 10). Jak da się zauważyć, w obliczeniach został uwzględniony interfejs eth1 komputera R1, gdyż przy przejściu pakietu trasą południową jest on interfejsem wyjściowym dla komputera R1. Jednak sprawdzając interfejs eth2 maszyny R1 z komputera Host poleceniem 'traceroute 10.50.0.1' uzyskamy zamierzony efekt i preferowana będzie trasa południowa, gdyż ostatnim interfejsem wyjściowym na trasie będzie eth1 komputera R4.

Aby pakiety przebiegały tą samą, południowa trasą z komputera Host do R1, trzeba dodatkowo zwiększyć kosz trasy północnej, co najmniej o 2.

R3:

set interfaces ethernet eth0 ip ospf cost 12

commit

Obraz 6-10 pokazuje wykonanie polecenia 'traceroute 10.50.0.1' przed zmianą kosztów oraz po niej. Cel został osiągnięty, pakiety są przesyłane trasą południową.

Obraz 6-10: Polecenie 'traceroute 10.50.0.1' na komputerze Host przed i po zmianie kosztów

OSPF jest bardzo sprawnym i szybkim protokołem routingu oraz pozwala na bezproblemowe zarządzanie dużymi sieciami, pod warunkiem poprawnej konfiguracji, a ta, w bardziej skomplikowanych sieciach, może być dość trudna i sprawiać pewne kłopoty.

Nie należy zapisywać zmian poleceniem 'save', gdyż zapis z poprzedniego ćwiczenia będzie przydatny w zadaniu następnym. W razie konieczności zapisania zmian, powinno się użyć polecenia 'save plik'.

7. RIPv2.

Routing Information Protocol w wersji drugiej jest protokołem wektora odległości (ang. distance-vector), należącym do kategorii IGP (ang. Interior Gateway Protocol). Opisano go w RFC 2453.

W tym protokole każdy router tworzy tablicę, w której znajdują się informacje o odległości do innych routerów (metryki), na podstawie których odbywa się routing - RIP preferuje trasy o najmniejszej metryce. Routery okresowo (domyślnie 30 sekund) lub w przypadku zmian w topologii wymieniają się metrykami z sąsiadami przy pomocy wiadomości z żądaniem (ang. request) i odpowiedzi (ang. response), po czym uaktualniają swoje dane. W przypadku systemu Vyatta miarą odległości jest przeskok (ang. hop) do kolejnego routera; więc router tworząc metrykę dla siebie samego uzupełni ją cyfrą 0, dla sąsiada wpisze cyfrę 1, a dla routera, do którego musi wykonać dwa lub więcej przeskoków, wpisze wartość dopiero po otrzymaniu danych o dalszych routerach od swojego sąsiada.

W metryce danego routera może pojawić się liczba 16, oznaczająca nieskończoność. Wartość ta informuje o największej wadzie protokołu RIP - limicie przeskoków do 15. Wprowadzony został on, aby zapobiegać powstawaniu skomplikowanych pętli routingu. Pakiety nie są wysyłane na adres z liczbą 16 w metryce.

RIP wybiera nieoptymalne ścieżki, pozwala tylko na 15 przeskoków, dość długo zajmuje mu osiągnięcie zbieżności, przez co jest podatny na pętle routingu, ale dzięki swojej prostocie i łatwości konfiguracji jest chętnie używany przez administratorów niewielkich sieci.

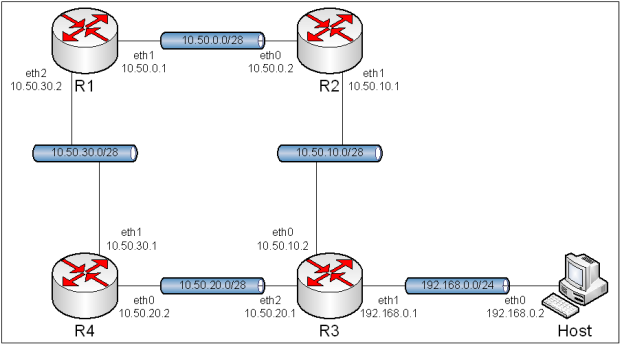

7.1. Topologia.

Obraz 7-1: Topologia sieci użytej w zadaniu

Topologia pozostała identyczna jak w poprzednim ćwiczeniu, tj. "5. Routing statyczny".

7.2. Przygotowanie wirtualnych sieci.

Wirtualne sieci zostały skonfigurowane tak samo jak w ćwiczeniu "5. Routing statyczny".

7.3. Cel oraz założenia.

Celem tego ćwiczenia jest konfiguracja trasowania dynamicznego RIP, w sieci z topologią znaną już z poprzednich ćwiczeń.

Aby zrozumieć niektóre, przytoczone tu wypowiedzi oraz polecenia, konieczne może okazać się zapoznanie z wcześniejszymi ćwiczeniami.

7.4. Konfiguracja.

Interfejsy komputerów, ich bramy domyślne oraz maskarada zostały skonfigurowane jak w ćwiczeniu "5. Routing statyczny". Wystarczy przywrócić wcześniejszy zapis poleceniem 'load'.

Przed przystąpieniem do konfiguracji dobrze jest na drugiej konsoli włączyć Tshark-a, który przyda się do podglądania przesyłanych pakietów.

Składnia użytych poleceń:

- 'set protocols rip network < adres sieci/maska>' - określa sieć, która ma być rozgłaszana.

- 'set protocols rip redistribute connected' - nakazuje rozgłaszanie także innych, bezpośrednio podłączonych tras.

R1:

set protocols rip network 10.50.0.0/28

set protocols rip network 10.50.30.0/28

set protocols rip network 192.168.223.0/24

set protocols rip redistribute connected

commit

R2:

set protocols rip network 10.50.0.0/28

set protocols rip network 10.50.10.0/28

set protocols rip redistribute connected

commit

R3:

set protocols rip network 10.50.10.0/28

set protocols rip network 192.168.0.0/24

set protocols rip network 10.50.20.0/28

set protocols rip redistribute connected

commit

R4:

set protocols rip network 10.50.20.0/28

set protocols rip network 10.50.30.0/28

set protocols rip redistribute connected

commit

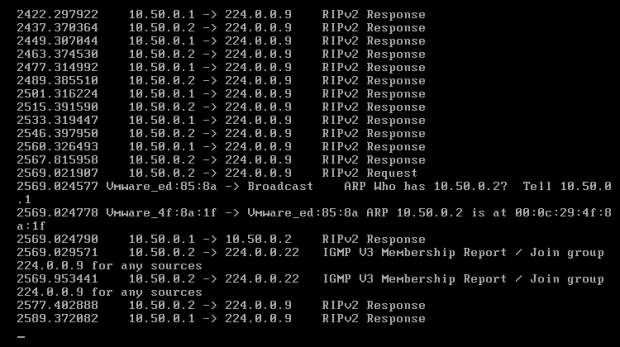

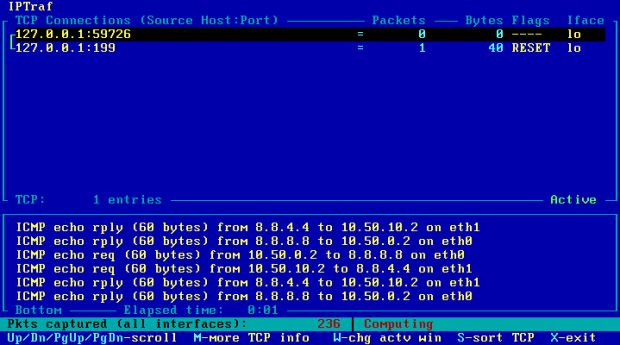

RIP powinien już wiedzieć, którędy ma przekazywać pakiety. Tshark prezentuje co się dzieje [Obraz 7-2].

Obraz 7-2: Wymiana informacji między routerami

Jak widać na powyższym obrazie, RIP posiada grupę multicastową o adresie 224.0.0.9, na którą przesyła żądania (RIPv2 Request) oraz odpowiedzi (RIPv2 Response). W podglądzie pojawiają się też pakiety IGMP służące do zarządzania grupami multicastowymi.

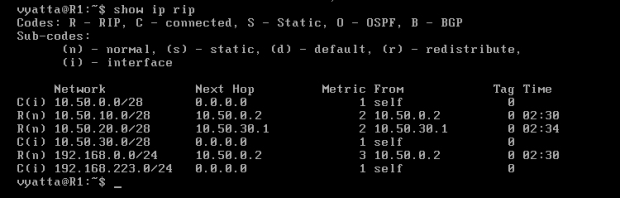

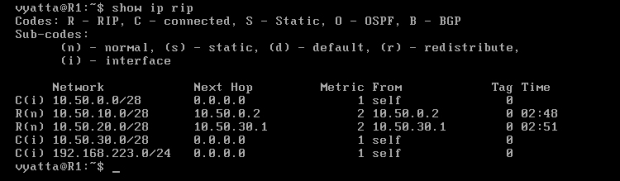

Komputery powinny już odpowiadać na wzajemne pingi. Obraz 7-3 ukazuje tablicę routingu maszyny R1 wywołaną poleceniem 'show ip rip'.

Obraz 7-3: Tablica routingu RIP

Na obrazie tym widać informacje takie jak: sieć, adres interfejsu, przez który nastąpi kolejny przeskok oraz metrykę wyrażoną w przeskokach.

7.5. Wprowadzenie polityki routingu.

Konfigurując routing w systemie Vyatta można zażyczyć sobie, aby informacje o niektórych komputerach lub sieciach nie były rozgłaszane, na przykład z powodu poufności danych. Aby osiągnąć taki skutek, trzeba określić politykę routingu na jednym lub kilku komputerach. W przypadku topologii z obrazu 7-1, celem będzie uczynienie sieci 192.168.0.0/24 niedostępnej dla pozostałych. Polityka routingu będzie konfigurowana w oparciu o listy kontroli dostępu (ang. Access Control List, ACL).

Składnia użytych poleceń:

- 'set policy access-list < numer listy> rule < numer> action deny' - tworzy regułę dla podanej listy z akcją odrzuć.

- 'set policy access-list < numer listy> rule < numer> destination any' - określa cel reguły.

- 'set policy access-list < numer listy> rule < numer> source inverse-mask < maska odwrócona>' - definiuje maskę.

- 'set policy access-list < numer listy> rule < numer> source network < adres sieci>'- definiuje sieć dla której reguła będzie zastosowana.

- 'set protocols rip distribute-list access-list out < numer listy>'- określa listę, która będzie użyta w celu filtrowania wychodzących pakietów RIP.

R3:

set policy access-list 100 rule 1 action deny

set policy access-list 100 rule 1 destination any

set policy access-list 100 rule 1 source inverse-mask 0.0.0.255

set policy access-list 100 rule 1 source network 192.168.0.0

set protocols rip distribute-list access-list out 100

commit

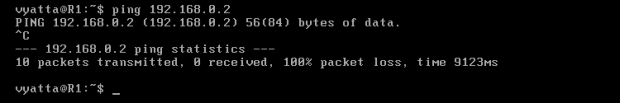

Po chwili, w której RIP odświeży stan tablic, można spróbować pingować Hosta. Efekt powinien być taki, jak na obrazie 7-4.

Obraz 7-4: Próba żądania odpowiedzi od Hosta z komputera R1

Jak widać, kontakt zanikł. Co więc znajduje się w tablicy routingu maszyny R1? Odpowiedź zawiera obraz 7-5.

Obraz 7-5: Tablica routingu RIP komputera R1

Jak widać, wpis informujący o sieci 192.168.0.0/24 został usunięty, więc jest ona nieosiągalna. Przedstawione filtrowanie dotyczy rozgłoszeń routingu, więc komputer Host będzie wysyłał pakiety do reszty komputerów, lecz one nie będą wiedziały gdzie skierować odpowiedź.

Jak już zostało wspomniane, RIP jest prostym protokołem, więc nie trzeba poświęcać mu zbyt dużo uwagi. Jednak mimo swoich wad, dzięki prostocie w konfiguracji, RIP nadal znajduje zastosowanie w małych sieciach i jeszcze długo tak pozostanie.

8. BGP-4.

Protokół BGP (ang. Border Gateway Protocol) w wersji 4 należy do kategorii protokołów trasowania zewnętrznego (ang. Exterior Gateway Protocol, EGP). Działa w warstwie 4, korzystając z protokołu TCP na porcie 179, a zatem zapewnia niezawodność, dzięki połączeniowemu trybowi pracy. Opisano go w RFC 4271.

BGP dzieli się na dwa standardy: wewnętrzny (ang. internal BGP, iBGP), nawiązujący relacje sąsiedztwa z routerami wewnątrz systemu autonomicznego (AS) oraz zewnętrzny (ang. external BGP, eBGP), który nawiązuje relacje między AS.

iBGP służy do routowania wewnątrz systemu autonomicznego, który jest pewną grupą sieci zarządzaną przez jeden podmiot oraz mającą wspólną politykę trasowania. Gdy w danym AS jest więcej niż jeden router BGP, to jego wewnętrzna forma pomaga przedostać się pakietom przez ten system autonomiczny, a następnie dzięki eBGP jest kierowana do kolejnego AS. Korzystając z iBGP trzeba mieć na uwadze, że każdy z routerów wewnętrznych musi mieć kontakt z każdym innym - jest to forma zapobiegania pętlom routingu.

Jednak mówiąc o BGP, zazwyczaj ma się na myśli eBGP, czyli standard zewnętrzny. Routery eBGP znajdują się na brzegach systemów autonomicznych, a zatem wyznaczają trasę tworząc listę AS po drodze do celu. Zewnętrzny BGP posiada zabezpieczenie przeciw pętlom routingu polegające na odrzucaniu rozgłoszeń w których jest numer systemu autonomicznego w którym on sam się znajduje.

Dla BGP zdefiniowane są następujące atrybuty:

- ORIGIN - opisuje pochodzenie rozgłoszenia; z wewnątrz AS (IGP, wartość 0), z zewnątrz (EGP, wartość 1) lub niepełne, czyli ścieżka pochodzi z redystrybucji (wartość 2).

- AS_PATH - jest to wspomniana wcześniej lista systemów autonomicznych do celu.

- NEXT_HOP - określa adres następnego przeskoku.

- MULTI_EXIT_DISC - informuje o preferowanej trasie w przypaku, gdy istnieje więcej niż jedna trasa do sąsiedniego AS. Przybiera formę czterech oktetów cyfr.

- LOCAL_PREFERENCE - atrybut podobny do powyższego, jednak jest rozgłaszany tylko w sesji iBGP.

- ATOMIC_AGGREGATE - pozwala na rozgłaszanie jednego prefiksu zamiast kilku.

- AGGREGATOR - identyfikator routera, który wykonał agregację.

Algorytm wyboru trasy sprawdza porównuje atrybuty w pewnej kolejności, a gdy znajdzie pierwszą różnicę, to wybiera daną trasę:

- LOCAL_PREFERENCE - preferowana wyższa wartość.

- długość AS_PATH - pożądana krótsza lista systemów autonomicznych.

- ORIGIN - preferowana niższa wartość.

- MULTI_EXIT_DISC - pożądana niższa wartość.

- typ sąsiada - preferowana trasa nauczona przez eBGP, przed iBGP.

- metryka IGP - pożądana ścieżka z niższą wartością.

- identyfikator BGP- preferowana niższa wartość identyfikatora routera.

- adres IP sąsiada - pożądany niższy IP.

Przy komunikacji BGP używa następujących typów wiadomości:

- OPEN - po nawiązaniu połączenia TCP, jest pierwszą wiadomością przesyłaną przez każdą stronę. Zestawia sesję BGP.

- UPDATE - służy rozgłaszania informacji o routingu.

- KEEPALIVE - utrzymuje sesję BGP.

- NOTIFICATION - jest wysyłana po wykryciu błędu. Po przesłaniu tej wiadomości, sesja BGP jest natychmiast zrywana.

Protokół BGP jest podatny na zjawisko zwane route flapping, które jest sytuacją, gdy trasa jest rozgłaszana i odrzucana na przemian bez końca. Wysyłana jest wtedy nadmiarowa ilość rozgłoszeń, co zapycha łącza oraz obciąża procesory routerów. W systemie Vyatta zawarty jest mechanizm flap damping redukujący to zjawisko na zasadzie ograniczania rozgłoszeń, jednak może dość do całkowitego zaniechania ich rozsyłania, a wtedy wymagana jest interwencja administratora.

Do innych wad BGP należy zaliczyć długi czas zbieżności, podatność na sabotaże mogące odciąć od Internetu wiele ludzi oraz duże tablice routingu. Pełna tablica routera podłączonego do Internetu może się ładować nawet kilka godzin. A niedoświadczeni administratorzy mogą nieopatrznie rozsyłać niepotrzebne rozgłoszenia daleko w Internet, narażając swoją sieć na ataki z zewnątrz. Ze względu na dużą ilość danych w tablicy routingu w większych sieciach oraz proces wyboru trasy, routery służące do obsługi ruchu BGP potrzebują dość dużo pamięci RAM i mocnego procesora, a co za tym idzie, są droższe.

Niewątpliwie jednak bez protokołu BGP nie byłoby dzisiejszego Internetu. Protokół ten, co prawda jest dość skomplikowany, ale jest podstawą jego działania, gdyż zapewnia niezawodność oraz nadmiarowość tras prowadzących do celów na całym globie, a żaden inny protokół routingu nie poradziłby sobie z tak wielką i zróżnicowaną siecią.

8.1. Cel oraz założenia.

Celem niniejszego ćwiczenia jest poznanie protokołu BGP w wersji czwartej oraz praca z nim w różnych konfiguracjach.

Użytkownik powinien zapoznać się z teorią przygotowaną do ćwiczenia, a w razie niezrozumienia działania protokołu lub jego części powinien zapoznać się z bibliografią dla tego działu. Niezbędna może okazać się znajomość poprzednich ćwiczeń.

8.2. iBGP - Full Mesh.

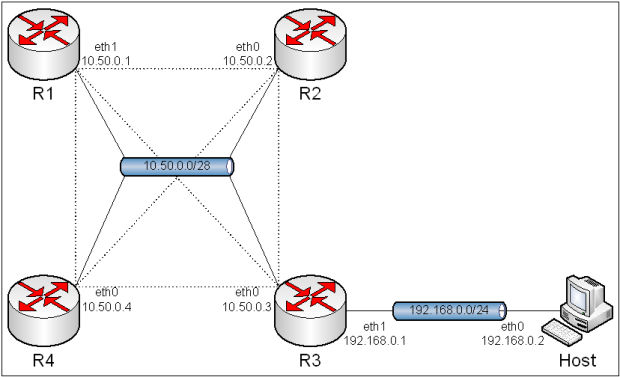

Obraz 8-1: Topologia pełnej sieci

Tak jak w poprzednich ćwiczeniach, na obrazie topologii nie ma informacji o połączeniu z Internetem, ale w rzeczywistości będzie ono skonfigurowane. Na kolejnych obrazach w tym ćwiczeniu także jej nie będzie.

8.2.1. Przygotowanie wirtualnych sieci.

Jako, że topologia się zmieniła, zachodzi potrzeba zmian w konfiguracji wirtualnych sieci. Poniżej wypisane są poszczególne interfejsy maszyn oraz przypisane im wirtualne sieci.

R1:

eth0 - NAT (VMnet8)

eth1 - VMnet2

R2:

eth0 - VMnet2

R3:

eth0 - VMnet2

eth1 - VMnet6

R4:

eth0 - VMnet2

Host:

eth0 - VMnet6

8.2.2. Konfiguracja.

Konfiguracja oparta o pełną sieć (ang. full mesh) zapewnia kontakt każdego routera z każdym innym, co jest konieczne w iBGP do uniknięcia pętli routingu. Jest rzadko używana, zazwyczaj w bardzo małych sieciach.

Dobrym rozwiązaniem jest wczytanie konfiguracji zapisanej w ćwiczeniu "5. Routing statyczny" poleceniem 'load'. Jednak dwa interfejsy trzeba przekonfigurować.

R3:

delete interfaces ethernet eth0

set interfaces ethernet eth0 address 10.50.0.3/28

commit

R4:

delete interfaces

set interfaces ethernet eth0 address 10.50.0.4/28

commit

Następnie należy skonfigurować protokół BGP, zgodnie ze składnią:

- 'set protocols bgp < numer AS> neighbor < identyfikator routera> remote-as < numer AS>' - określa numer systemu autonomicznego routera-sąsiada o podanym identyfikatorze w formacie ipv4.

- 'set protocols bgp < numer AS> neighbor < identyfikator routera> update-source < adres IP>' - określa adres IP będący źródłem aktualizacji routingu dla sąsiedniego routera.

- 'set protocols bgp < numer AS> parameter router-id < ipv4>' - określa identyfikator routera w formacie ipv4.

- 'set protocols bgp < numer AS> network < adres sieci>' - definiuje adres rozgłaszaną sieć.

R1:

set protocols bgp 100 neighbor 10.50.0.2 remote-as 100

set protocols bgp 100 neighbor 10.50.0.2 update-source 10.50.0.1

set protocols bgp 100 neighbor 10.50.0.3 remote-as 100

set protocols bgp 100 neighbor 10.50.0.3 update-source 10.50.0.1

set protocols bgp 100 neighbor 10.50.0.4 remote-as 100

set protocols bgp 100 neighbor 10.50.0.4 update-source 10.50.0.1

set protocols bgp 100 parameter router-id 10.50.0.1

commit

R2:

set protocols bgp 100 neighbor 10.50.0.1 remote-as 100

set protocols bgp 100 neighbor 10.50.0.1 update-source 10.50.0.2

set protocols bgp 100 neighbor 10.50.0.3 remote-as 100

set protocols bgp 100 neighbor 10.50.0.3 update-source 10.50.0.2

set protocols bgp 100 neighbor 10.50.0.4 remote-as 100

set protocols bgp 100 neighbor 10.50.0.4 update-source 10.50.0.2

set protocols bgp 100 parameter router-id 10.50.0.2

commit

R3:

set protocols bgp 100 neighbor 10.50.0.1 remote-as 100

set protocols bgp 100 neighbor 10.50.0.1 update-source 10.50.0.3

set protocols bgp 100 neighbor 10.50.0.2 remote-as 100

set protocols bgp 100 neighbor 10.50.0.2 update-source 10.50.0.3

set protocols bgp 100 neighbor 10.50.0.4 remote-as 100

set protocols bgp 100 neighbor 10.50.0.4 update-source 10.50.0.3

set protocols bgp 100 parameter router-id 10.50.0.3

set protocols bgp 100 network 192.168.0.0/24

commit

R4:

set protocols bgp 100 neighbor 10.50.0.1 remote-as 100

set protocols bgp 100 neighbor 10.50.0.1 update-source 10.50.0.4

set protocols bgp 100 neighbor 10.50.0.2 remote-as 100

set protocols bgp 100 neighbor 10.50.0.2 update-source 10.50.0.4

set protocols bgp 100 neighbor 10.50.0.3 remote-as 100

set protocols bgp 100 neighbor 10.50.0.3 update-source 10.50.0.4

set protocols bgp 100 parameter router-id 10.50.0.4

commit

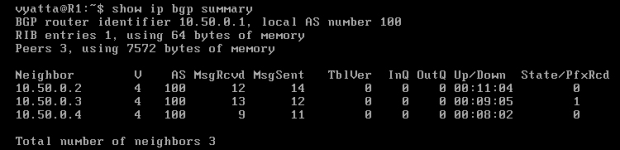

Wpisując polecenie 'show ip bgp summary' w trybie operacyjnym, można zobaczyć krótkie podsumowanie działania BGP zawierające przede wszystkim informacje o sąsiadach [Obraz 8-2].

Obraz 8-2: Podsumowanie BGP

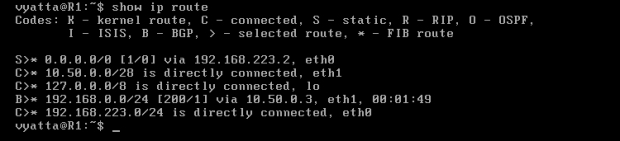

Na obrazie 8-3 ukazane jest wykonanie komendy 'show ip route', wyświetlające tablicę routingu. Protokół BGP informuje, że sieć 192.168.0.0/24 jest osiągalna poprzez adres 10.50.0.3.

Obraz 8-3: Tablica routingu komputera R1

Jak widać konfiguracja internal BGP nie jest trudna, ani skomplikowana. Jednak implementacja tego protokołu routingu jako samodzielnego, mija się z celem, gdyż do takich zadań zostały stworzone protokoły RIP oraz OSPF.

8.3. iBGP - Route Reflector.

Obraz 8-4: Topologia sieci z użyciem propagatora tras

8.3.1. Przygotowanie wirtualnych sieci.

Ponownie zachodzi potrzeba zmian w konfiguracji wirtualnych sieci.

R1:

eth0 - NAT (VMnet8)

eth1 - VMnet2

eth2 - VMnet3

eth3 - VMnet4

R2:

eth0 - VMnet2

R3:

eth0 - VMnet3

eth1 - VMnet6

R4:

eth0 - VMnet4

8.3.2. Konfiguracja.

Konfiguracja sieci z użyciem routera będącego propagatorem tras (ang. route reflector) jest sporo korzystniejsza niż wykorzystanie pełnej sieci (ang. full mesh), ponieważ nie ma potrzeby, aby każdy łączył się z każdym, a wystarczy, że jeden router będzie węzłem, swoistym zwierciadłem, zestawiającym sesje z resztą routerów. W rezultacie zamiast topologii pełnej sieci zostanie otrzymana topologia gwiazdy, co przy większej sieci nie pozostaje bez znaczenia.

Konieczna była ponowna konfiguracja wirtualnych sieci, więc dobrym sposobem na rozpoczęcie pracy będzie wczytanie zapisanego stanu z ćwiczenia "5. Routing statyczny" polecenim 'load'.

R1:

delete interfaces ethernet eth2

set interfaces ethernet eth1 address 10.50.0.1/28

set interfaces ethernet eth2 address 10.50.10.1/28

set interfaces ethernet eth3 address 10.50.20.1/28

commit

Następnie należy przystąpić do konfiguracji protokołu BGP. Dodatkowo na drugiej konsoli komputera R1 można uruchomić program Tshark poleceniem 'tshark -i eth1'.

Składnia użytych poleceń:

- 'set protocols bgp < numer AS> neighbor < identyfikator routera> remote-as route-reflector-client' - przypisuje router o podanym identyfikatorze jako klienta route reflectora, tym samym router lokalny staje się route reflectorem.

R1:

set protocols bgp 100 neighbor 10.50.0.2 remote-as 100

set protocols bgp 100 neighbor 10.50.0.2 route-reflector-client

set protocols bgp 100 neighbor 10.50.0.2 update-source 10.50.0.1

set protocols bgp 100 neighbor 10.50.10.2 remote-as 100

set protocols bgp 100 neighbor 10.50.10.2 route-reflector-client

set protocols bgp 100 neighbor 10.50.10.2 update-source 10.50.10.1

set protocols bgp 100 neighbor 10.50.20.2 remote-as 100

set protocols bgp 100 neighbor 10.50.20.2 route-reflector-client

set protocols bgp 100 neighbor 10.50.20.2 update-source 10.50.20.1

set protocols bgp 100 network 10.50.0.0/28

set protocols bgp 100 network 10.50.10.0/28

set protocols bgp 100 network 10.50.20.0/28

set protocols bgp 100 parameter router-id 10.50.0.1

commit

R2:

set protocols bgp 100 neighbor 10.50.0.1 remote-as 100

set protocols bgp 100 neighbor 10.50.0.1 update-source 10.50.0.2

set protocols bgp 100 network 10.50.0.0/28

set protocols bgp 100 parameters router-id 10.50.0.2

commit

R3:

set protocols bgp 100 neighbor 10.50.0.1 remote-as 100

set protocols bgp 100 neighbor 10.50.0.1 update-source 10.50.10.2

set protocols bgp 100 network 10.50.10.0/28

set protocols bgp 100 network 192.168.0.0/24

set protocols bgp 100 parameters router-id 10.50.10.2

commit

R4:

set protocols bgp 100 neighbor 10.50.0.1 remote-as 100

set protocols bgp 100 neighbor 10.50.0.1 update-source 10.50.20.2

set protocols bgp 100 network 10.50.20.0/28

set protocols bgp 100 parameters router-id 10.50.20.2

commit

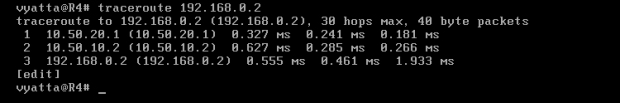

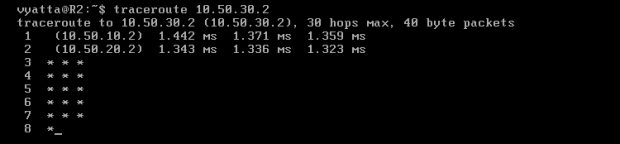

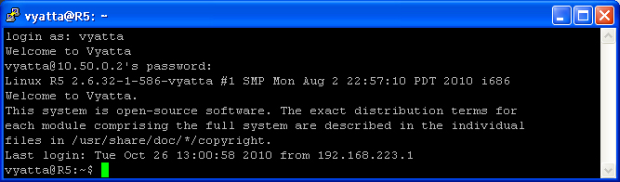

Polecenie 'traceroute 192.168.0.2' wykonane z komputera R4 potwierdza poprawność wykonanej konfiguracji - pakiety są przesyłane kolejno przez routery R4->R1->R3->Host [Obraz 8-5].

Obraz 8-5: Wykonanie polecenia traceroute 192.168.0.2'

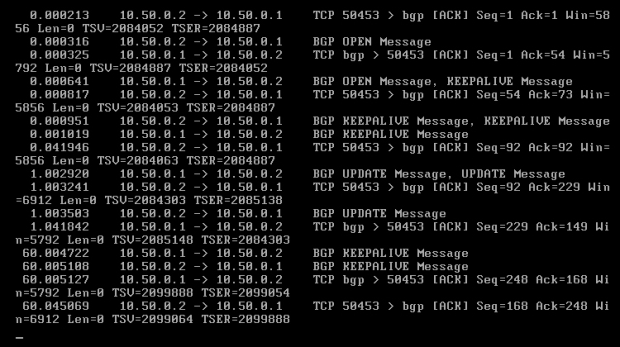

Wcześniej uruchomiony Tshark może pokazać co się dzieje na łączach - jak przebiega wymiana informacji oraz utrzymanie sesji BGP [Obraz 8-6].

Obraz 8-6: Wymiana informacji przez BGP

Tak samo jak konfiguracja sieci full mesh, konfiguracja z użyciem route reflectora nie jest zbyt skomplikowana. Trzeba tylko poinformować routery, że mają być klientami w stosunku do jednej, nadrzędnej maszyny. Efektem wykorzystania propagatora tras jest spora oszczędność pasma, szczególnie w większych sieciach - routery nie muszą zapinać sesji z każdym innym, wystarczy z jednym.

W powyższym przypadku można było uniknąć rozgłaszania tylu podsieci, tworząc tylko jedną, główną - jak w przypadku konfiguracji pełnej sieci, gdzie nie było sensu tworzyć dwóch dodatkowych sieci na krzyż, gdyż niepotrzebnie skomplikowałoby to obraz topologii. Jednak nie można unikać zmienności i podziału, więc na potrzeby niniejszych ćwiczeń będą stosowane zróżnicowane topologie, dające nieco pracy routerom i użytkownikom.

8.4. eBGP.

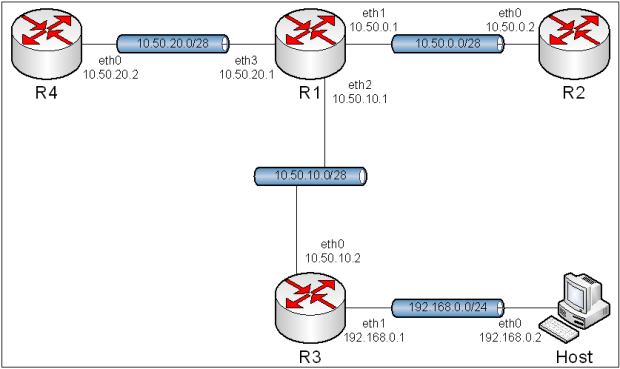

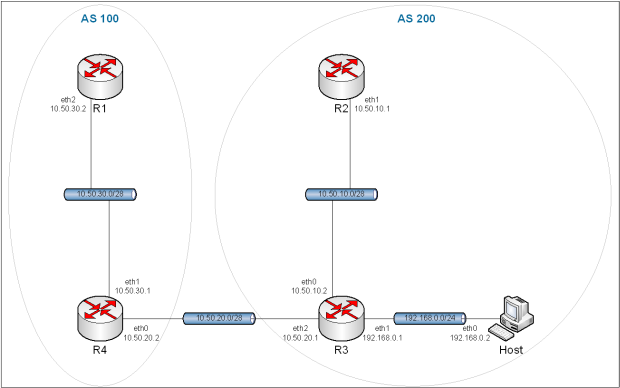

Obraz 8-7: Topologia sieci z wykorzystaniem eBGP

8.4.1. Przygotowanie wirtualnych sieci.

R1:

eth0 - NAT (VMnet8)

eth1 - VMnet2

eth2 - VMnet5

R2:

eth0 - VMnet2

eth1 - VMnet3

R3:

eth0 - VMnet3

eth1 - VMnet6

eth2 - VMnet4

R4:

eth0 - VMnet4

eth1 - VMnet5

Host:

eth0 - VMnet6

8.4.2. Konfiguracja.

Ćwiczenie należy rozpocząć od wczytania konfiguracji zapisanej w ćwiczeniu "5. Routing statyczny". Topologia jest taka sama, więc nie trzeba wprowadzać żadnych zmian.

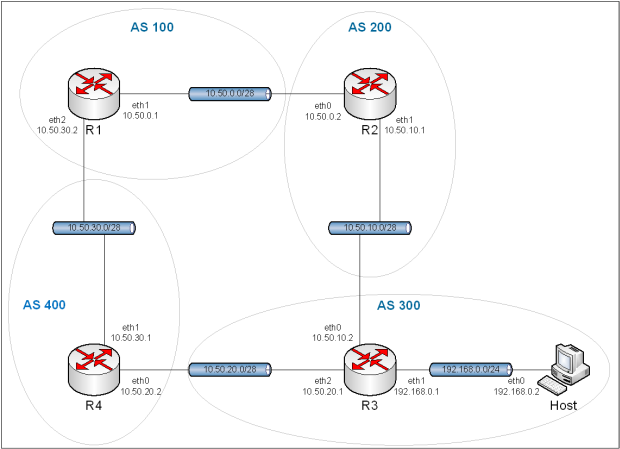

Podstawowa konfiguracja eBGP jest trochę krótsza niż dwie poprzednie iBGP, jednak działanie protokołu jest zgoła odmienne. Routery już nie muszą mieć kontaktu z każdym innym, a działają na podstawie jednostek organizacyjnych zwanych systemami autonomicznymi. Niniejsza konfiguracja jest mała jak to możliwe; służyć ma tylko ukazaniu działania sieci. W Internecie każdy pojedynczy system autonomiczny zawiera w sobie dużą ilość komputerów, jak i routerów oraz jest podzielony na mniejsze podsieci, zarządzane protokołami wewnętrznego routingu.

R1:

set protocols bgp 100 neighbor 10.50.0.2 remote-as 200

set protocols bgp 100 neighbor 10.50.30.1 remote-as 400

set protocols bgp 100 network 10.50.0.0/28

set protocols bgp 100 parameter router-id 10.50.0.1

commit

R2:

set protocols bgp 200 neighbor 10.50.0.1 remote-as 100

set protocols bgp 200 neighbor 10.50.10.2 remote-as 300

set protocols bgp 200 network 10.50.10.0/28

set protocols bgp 200 parameter router-id 10.50.10.1

commit

R3:

set protocols bgp 300 neighbor 10.50.10.1 remote-as 200

set protocols bgp 300 neighbor 10.50.20.2 remote-as 400

set protocols bgp 300 network 10.50.20.0/28

set protocols bgp 300 network 192.168.0.0/24

set protocols bgp 300 parameter router-id 10.50.20.1

commit

R4:

set protocols bgp 400 neighbor 10.50.20.1 remote-as 300

set protocols bgp 400 neighbor 10.50.30.2 remote-as 100

set protocols bgp 400 network 10.50.30.0/28

set protocols bgp 400 parameter router-id 10.50.30.1

commit

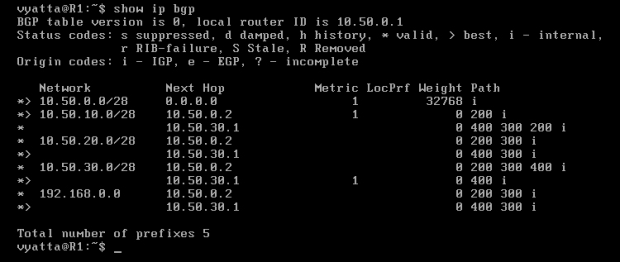

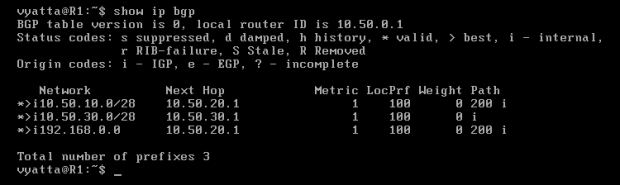

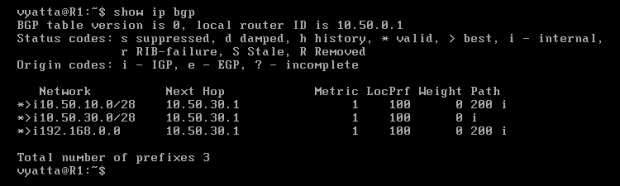

Po wyświetleniu tablicy routingu BGP komputera R1 poleceniem 'show ip bgp' (w trybie operacyjnym), pokazanej na obrazie 8-8, można zobaczyć sieci i wyznaczone do nich trasy, reprezentowane przez ciąg systemów autonomicznych, przez które kolejno będą poruszać się pakiety. Te oznaczone znakiem większości (">") są ścieżkami preferowanymi, po których będą poruszać się pakiety.

Obraz 8-8: Tablica routingu BGP komputera R1

8.4.3. Wprowadzenie lokalnych preferencji.

Jak widać na powyższym obrazie, komputer R1 chcąc dostać się do maszyny Host preferuje trasę przez router R4. Administrator może sprawić, aby pakiety opuszczające system autonomiczny były przesyłane inną ścieżką, w tym przypadku przez R2. W tym celu trzeba zmienić atrybut o nazwie LOCAL_PREFERENCE (pol. lokalna preferencja). Jako, że w niniejszej topologii każdy router jest w osobnym systemie autonomicznym, nie ma możliwości eksportowania (rozgłaszania) preferencji lokalnej do sąsiadów, jak ma to miejsce, gdy są w tym samym AS.

Na początek należy skonfigurować politykę routowania dla obu tras.

Składnia użytych poleceń:

- 'set policy route-map < nazwa mapy> rule < numer> action permit' - tworzy regułę w mapie routingu o podanej nazwie z akcją zezwalaj. Określenie akcji jest obowiązkowe.

- 'set policy route-map < nazwa mapy> rule < numer> set local-preference < wartość>' - ustanawia preferencję lokalną o wpisanej wartości.

R1:

set policy route-map LOC-PREF rule 1 action permit

set policy route-map LOC-PREF rule 1 set local-preference 200

set policy route-map LOC-PREF-DOWN rule 1 action permit

set policy route-map LOC-PREF-DOWN rule 1 set local-preference 100

commit

Następnie należy wprowadzić politykę w użytek.

R1:

set protocols bgp 100 neighbor 10.50.0.2 route-map import LOC-PREF

set protocols bgp 100 neighbor 10.50.0.2 route-map import LOC-PREF-DOWN

commit

Na koniec należy zresetować sesje z sąsiadami w celu odświeżenia tablicy routingu. Należy wykonać to poleceniami 'clear ip bgp 10.50.0.2' oraz 'clear ip bgp 10.50.30.1' w trybie operacyjnym.

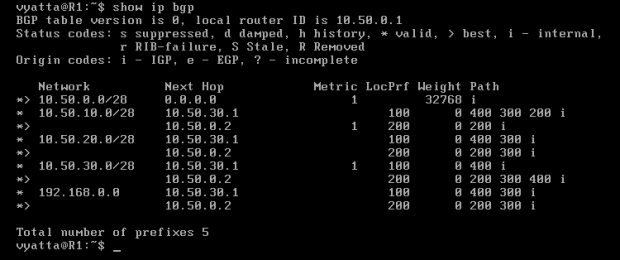

Tablica routingu routera R1 ukazuje zmiany [Obraz 8-9]. W kolumnie "LocPrf" pojawiły się ustawione preferencje, a trasy oznaczone znakiem większości zmieniły się na inne, ponieważ atrybut LOCAL_PREFERENCE ma pierwszeństwo przed innymi.

Obraz 8-9: Tablica routingu BGP

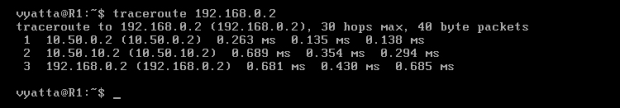

Polecenie 'traceroute 192.168.0.2' wykonane z komputera R1 potwierdza zmiany, które zaszły. Preferowana ścieżka zmieniła swój bieg i teraz pakiety są przesyłane przez maszynę R2 [Obraz 8-10].

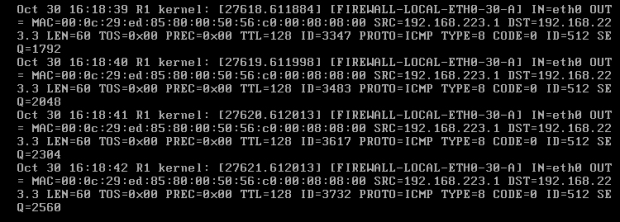

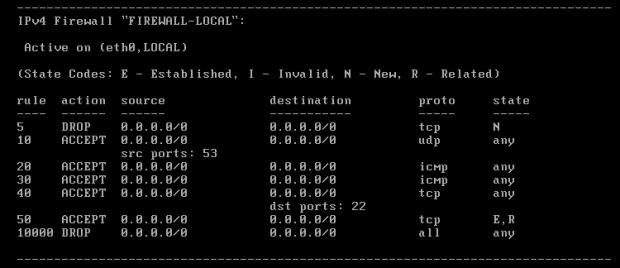

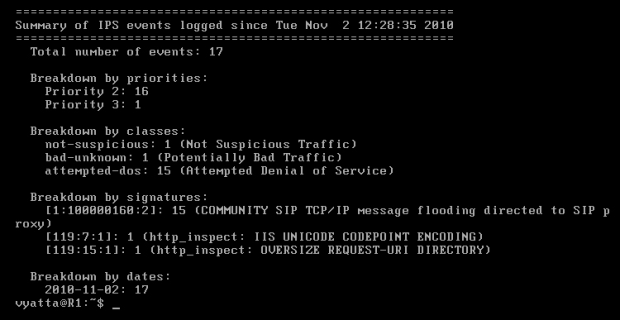

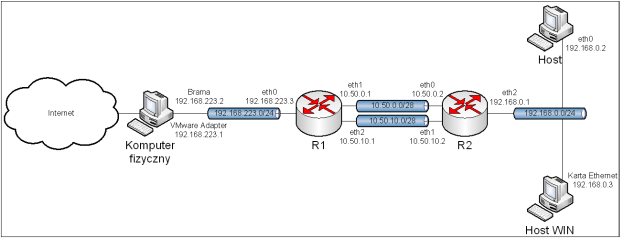

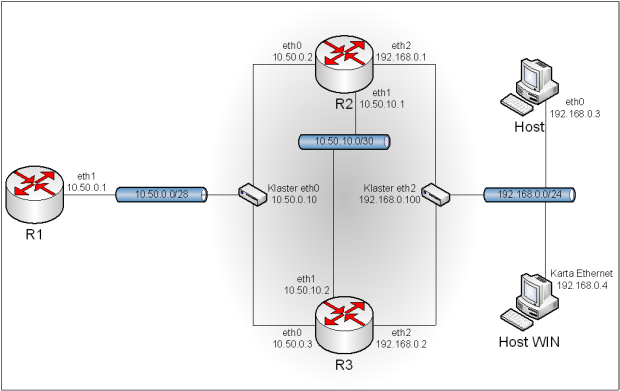

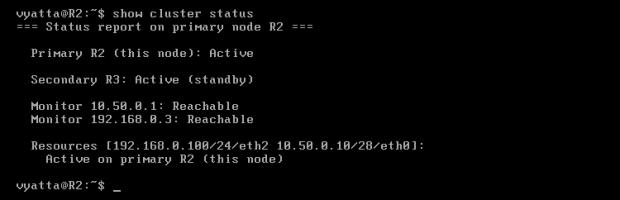

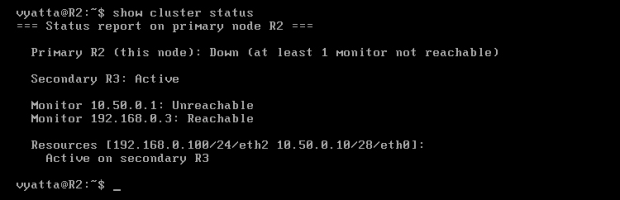

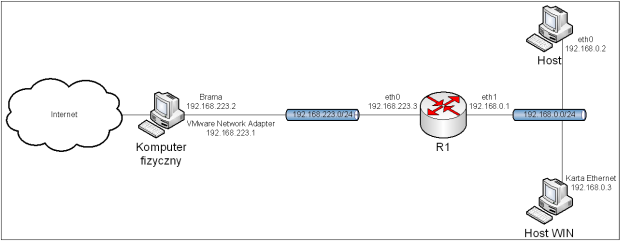

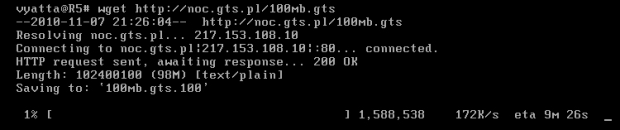

Obraz 8-10: Przebieg trasy R1->Host