Techinka: Konfiguracja systemu Vyatta w ćwiczeniach

Autor: Łukasz Łaciak | Data: 09/06/11

| |

|

7. RIPv2.

Routing Information Protocol w wersji drugiej jest protokołem wektora odległości (ang. distance-vector), należącym do kategorii IGP (ang. Interior Gateway Protocol). Opisano go w RFC 2453.

W tym protokole każdy router tworzy tablicę, w której znajdują się informacje o odległości do innych routerów (metryki), na podstawie których odbywa się routing - RIP preferuje trasy o najmniejszej metryce. Routery okresowo (domyślnie 30 sekund) lub w przypadku zmian w topologii wymieniają się metrykami z sąsiadami przy pomocy wiadomości z żądaniem (ang. request) i odpowiedzi (ang. response), po czym uaktualniają swoje dane. W przypadku systemu Vyatta miarą odległości jest przeskok (ang. hop) do kolejnego routera; więc router tworząc metrykę dla siebie samego uzupełni ją cyfrą 0, dla sąsiada wpisze cyfrę 1, a dla routera, do którego musi wykonać dwa lub więcej przeskoków, wpisze wartość dopiero po otrzymaniu danych o dalszych routerach od swojego sąsiada.

W metryce danego routera może pojawić się liczba 16, oznaczająca nieskończoność. Wartość ta informuje o największej wadzie protokołu RIP - limicie przeskoków do 15. Wprowadzony został on, aby zapobiegać powstawaniu skomplikowanych pętli routingu. Pakiety nie są wysyłane na adres z liczbą 16 w metryce.

RIP wybiera nieoptymalne ścieżki, pozwala tylko na 15 przeskoków, dość długo zajmuje mu osiągnięcie zbieżności, przez co jest podatny na pętle routingu, ale dzięki swojej prostocie i łatwości konfiguracji jest chętnie używany przez administratorów niewielkich sieci.

7.1. Topologia.

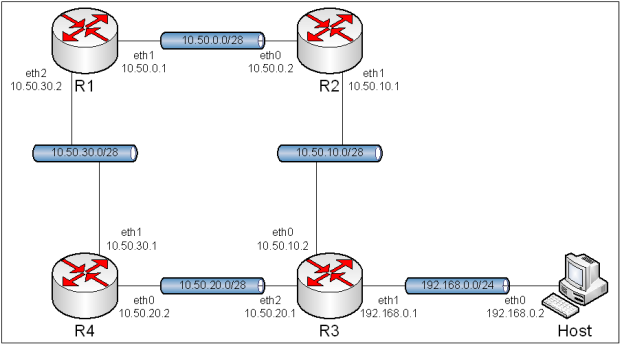

Obraz 7-1: Topologia sieci użytej w zadaniu

Topologia pozostała identyczna jak w poprzednim ćwiczeniu, tj. "5. Routing statyczny".

7.2. Przygotowanie wirtualnych sieci.

Wirtualne sieci zostały skonfigurowane tak samo jak w ćwiczeniu "5. Routing statyczny".

7.3. Cel oraz założenia.

Celem tego ćwiczenia jest konfiguracja trasowania dynamicznego RIP, w sieci z topologią znaną już z poprzednich ćwiczeń.

Aby zrozumieć niektóre, przytoczone tu wypowiedzi oraz polecenia, konieczne może okazać się zapoznanie z wcześniejszymi ćwiczeniami.

7.4. Konfiguracja.

Interfejsy komputerów, ich bramy domyślne oraz maskarada zostały skonfigurowane jak w ćwiczeniu "5. Routing statyczny". Wystarczy przywrócić wcześniejszy zapis poleceniem 'load'.

Przed przystąpieniem do konfiguracji dobrze jest na drugiej konsoli włączyć Tshark-a, który przyda się do podglądania przesyłanych pakietów.

Składnia użytych poleceń:

- 'set protocols rip network < adres sieci/maska>' - określa sieć, która ma być rozgłaszana.

- 'set protocols rip redistribute connected' - nakazuje rozgłaszanie także innych, bezpośrednio podłączonych tras.

R1:

set protocols rip network 10.50.0.0/28

set protocols rip network 10.50.30.0/28

set protocols rip network 192.168.223.0/24

set protocols rip redistribute connected

commit

R2:

set protocols rip network 10.50.0.0/28

set protocols rip network 10.50.10.0/28

set protocols rip redistribute connected

commit

R3:

set protocols rip network 10.50.10.0/28

set protocols rip network 192.168.0.0/24

set protocols rip network 10.50.20.0/28

set protocols rip redistribute connected

commit

R4:

set protocols rip network 10.50.20.0/28

set protocols rip network 10.50.30.0/28

set protocols rip redistribute connected

commit

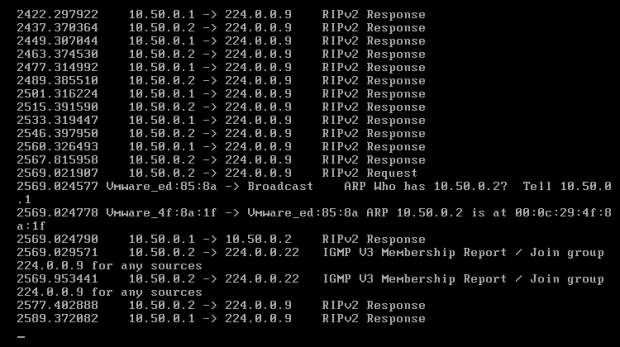

RIP powinien już wiedzieć, którędy ma przekazywać pakiety. Tshark prezentuje co się dzieje [Obraz 7-2].

Obraz 7-2: Wymiana informacji między routerami

Jak widać na powyższym obrazie, RIP posiada grupę multicastową o adresie 224.0.0.9, na którą przesyła żądania (RIPv2 Request) oraz odpowiedzi (RIPv2 Response). W podglądzie pojawiają się też pakiety IGMP służące do zarządzania grupami multicastowymi.

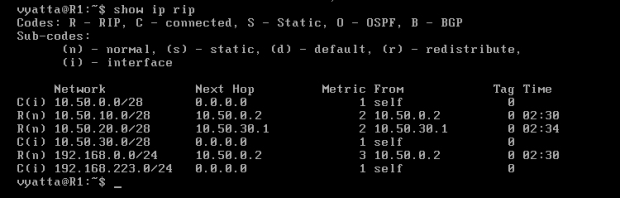

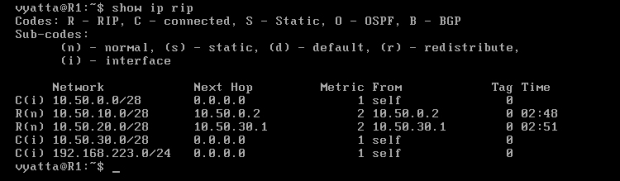

Komputery powinny już odpowiadać na wzajemne pingi. Obraz 7-3 ukazuje tablicę routingu maszyny R1 wywołaną poleceniem 'show ip rip'.

Obraz 7-3: Tablica routingu RIP

Na obrazie tym widać informacje takie jak: sieć, adres interfejsu, przez który nastąpi kolejny przeskok oraz metrykę wyrażoną w przeskokach.

7.5. Wprowadzenie polityki routingu.

Konfigurując routing w systemie Vyatta można zażyczyć sobie, aby informacje o niektórych komputerach lub sieciach nie były rozgłaszane, na przykład z powodu poufności danych. Aby osiągnąć taki skutek, trzeba określić politykę routingu na jednym lub kilku komputerach. W przypadku topologii z obrazu 7-1, celem będzie uczynienie sieci 192.168.0.0/24 niedostępnej dla pozostałych. Polityka routingu będzie konfigurowana w oparciu o listy kontroli dostępu (ang. Access Control List, ACL).

Składnia użytych poleceń:

- 'set policy access-list < numer listy> rule < numer> action deny' - tworzy regułę dla podanej listy z akcją odrzuć.

- 'set policy access-list < numer listy> rule < numer> destination any' - określa cel reguły.

- 'set policy access-list < numer listy> rule < numer> source inverse-mask < maska odwrócona>' - definiuje maskę.

- 'set policy access-list < numer listy> rule < numer> source network < adres sieci>'- definiuje sieć dla której reguła będzie zastosowana.

- 'set protocols rip distribute-list access-list out < numer listy>'- określa listę, która będzie użyta w celu filtrowania wychodzących pakietów RIP.

R3:

set policy access-list 100 rule 1 action deny

set policy access-list 100 rule 1 destination any

set policy access-list 100 rule 1 source inverse-mask 0.0.0.255

set policy access-list 100 rule 1 source network 192.168.0.0

set protocols rip distribute-list access-list out 100

commit

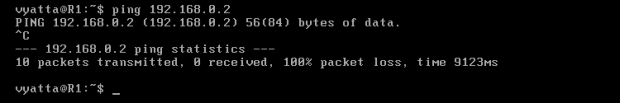

Po chwili, w której RIP odświeży stan tablic, można spróbować pingować Hosta. Efekt powinien być taki, jak na obrazie 7-4.

Obraz 7-4: Próba żądania odpowiedzi od Hosta z komputera R1

Jak widać, kontakt zanikł. Co więc znajduje się w tablicy routingu maszyny R1? Odpowiedź zawiera obraz 7-5.

Obraz 7-5: Tablica routingu RIP komputera R1

Jak widać, wpis informujący o sieci 192.168.0.0/24 został usunięty, więc jest ona nieosiągalna. Przedstawione filtrowanie dotyczy rozgłoszeń routingu, więc komputer Host będzie wysyłał pakiety do reszty komputerów, lecz one nie będą wiedziały gdzie skierować odpowiedź.

Jak już zostało wspomniane, RIP jest prostym protokołem, więc nie trzeba poświęcać mu zbyt dużo uwagi. Jednak mimo swoich wad, dzięki prostocie w konfiguracji, RIP nadal znajduje zastosowanie w małych sieciach i jeszcze długo tak pozostanie.

|

|

|

Rozdziały: Techinka: Konfiguracja systemu Vyatta w ćwiczeniach |

|

| |

|

|

|

|

|

|

|

|