|

TwojePC.pl © 2001 - 2026

|

|

Piątek 27 marca 2020 |

|

| |

|

VPN w iOS 13 może nie działać poprawnie

Autor: Wedelek | źródło: WCCFTech | 13:35 |

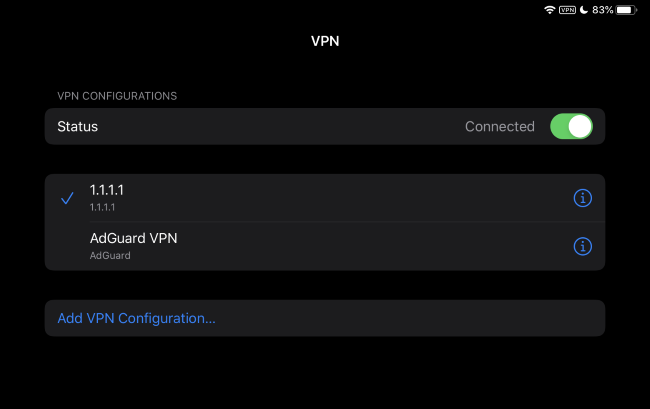

(4) |  Firma Proton VPN opublikowała na swoim koncie w serwisie Twitter informację dla klientów korzystających z systemu z linii iOS 13. Dowiadujemy się z niej, że najnowsza wersja systemu mobilnego od Apple nie współpracuje poprawnie z usługami VPN. Chodzi o to, że po aktywacji VPN system nie rozłącza wszystkich usług sieciowych i nie łączy się ponownie z infrastrukturą ISP, a co za tym idzie część ruchu trafia bezpośrednio do docelowych IP, tak jak gdyby VPN było nieaktywne. Normalnie po aktywacji tej usługi cała komunikacja powinna odbywać się z udziałem serwerów pośredniczących. Firma Proton VPN opublikowała na swoim koncie w serwisie Twitter informację dla klientów korzystających z systemu z linii iOS 13. Dowiadujemy się z niej, że najnowsza wersja systemu mobilnego od Apple nie współpracuje poprawnie z usługami VPN. Chodzi o to, że po aktywacji VPN system nie rozłącza wszystkich usług sieciowych i nie łączy się ponownie z infrastrukturą ISP, a co za tym idzie część ruchu trafia bezpośrednio do docelowych IP, tak jak gdyby VPN było nieaktywne. Normalnie po aktywacji tej usługi cała komunikacja powinna odbywać się z udziałem serwerów pośredniczących.

Sytuacja wraca do normy samoistnie po maksymalnie kilku godzinach, gdy system ponownie łączy się z siecią operatora, więc problem dotyczy jedynie osób okazjonalnie korzystających z VPN. Na szczęście w tym przypadku istniej banalne rozwiązanie. Wystarczy po aktywacji VPN włączyć na chwilę tryb samolotowy by wymusić na systemie zresetowanie wszystkich aktywnych połączeń sieciowych.

Proton VPN poinformował o całej sprawie firmę Apple, ale ta do tej pory nie wypuściła stosownej poprawki. Być może dostaniemy ją wraz z wersją 13.5 lub dopiero z 14.0.

|

| |

|

|

|

|

|

|

|

|

|

|

K O M E N T A R Z E |

|

| |

|

- Ale może to tak miało działać? (autor: ligand17 | data: 31/03/20 | godz.: 14:28)

Na przykład: pracownik ma swojego iPhone'a i korzysta z poczty prywatnej na jakimś wp.pl oraz służbowej. Na firmowym firewall'u ruch do wp.pl jest wycinany. W takim scenariuszu pracownik po podłączeniu do VPNa miałby dostęp tylko do poczty służbowej, ale do prywatnej - już nie. Ale jeżeli tylko ruch związany z zadaniami służbowymi szedł przez VPN, a reszta przez zwykłą bramkę operatora, to wszytko działałoby tak, jak potrzeba - pracownik mógłby przeglądać maile prywatne, a równocześnie miałby dostęp do poczty służbowej.

- @1. (autor: pwil2 | data: 17/04/20 | godz.: 15:41)

Nie. W ten sposób łącząc się z wifi w jakimś McD zanim się połączy VPN, wszelkie apki m.in. bankowe połączą się bez VPN. Wygląda na współpracę ze służbami, by wyciekły rzeczywiste IPki.

- c.d. (autor: pwil2 | data: 17/04/20 | godz.: 15:42)

To jest po prostu taki dziurawy VPN i tyle. W każdej chwili rozłączenie i połączenie VPN powoduje kolejne wycieki ruchu bez VPN.

- c.d. (autor: pwil2 | data: 17/04/20 | godz.: 15:44)

Porządne klienty VPN zwykle dają kontrolę nad tym co się ma dziać z połączeniami po połączeniu/rozłączeniu VPN.

|

|

|

|

|

|

|

|

|

D O D A J K O M E N T A R Z |

|

| |

|

Aby dodawać komentarze, należy się wpierw zarejestrować, ewentualnie jeśli posiadasz już swoje konto, należy się zalogować.

|

|

|

|

|

|

|

|

|

|