|

TwojePC.pl © 2001 - 2026

|

|

Czwartek 30 lipca 2020 |

|

| |

|

Odnaleziono poważną lukę w oprogramowaniu ładującym GRUB2

Autor: Wedelek | źródło: Eclypsium | 18:57 |

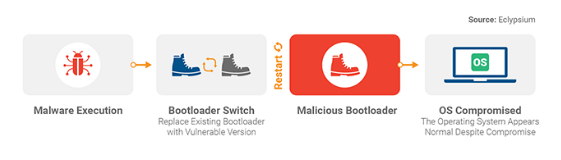

(7) |  Specjaliści z Eclypsium odnaleźli bardzo poważną lukę bezpieczeństwa w GRUB2, popularnym oprogramowaniu ładującym system operacyjny podczas startu urządzenia. Mechanizm ten jest wyzwalany podczas procesu zwanego Bootowaniem. Obejmuje on wiele różnych kroków, a jego zwieńczeniem jest załadowanie samego OSu lub wyświetlenie ekranu wyboru, jeśli mamy zainstalowane kilka systemów jednocześnie. Wspomniany błąd znaleziono w oprogramowaniu, które jest wykorzystywane przede wszystkim w komputerach z systemem Unix/Linux. Specjaliści z Eclypsium odnaleźli bardzo poważną lukę bezpieczeństwa w GRUB2, popularnym oprogramowaniu ładującym system operacyjny podczas startu urządzenia. Mechanizm ten jest wyzwalany podczas procesu zwanego Bootowaniem. Obejmuje on wiele różnych kroków, a jego zwieńczeniem jest załadowanie samego OSu lub wyświetlenie ekranu wyboru, jeśli mamy zainstalowane kilka systemów jednocześnie. Wspomniany błąd znaleziono w oprogramowaniu, które jest wykorzystywane przede wszystkim w komputerach z systemem Unix/Linux.

Z rzadka GRUB2 jest też łączony z Windowsem, ale domyślnie w systemie Microsoftu wykorzystywany jest zupełnie inny bootloader, co oznacza, że problem w zasadzie nie dotyczy komputerów osobistych z tym OSem.

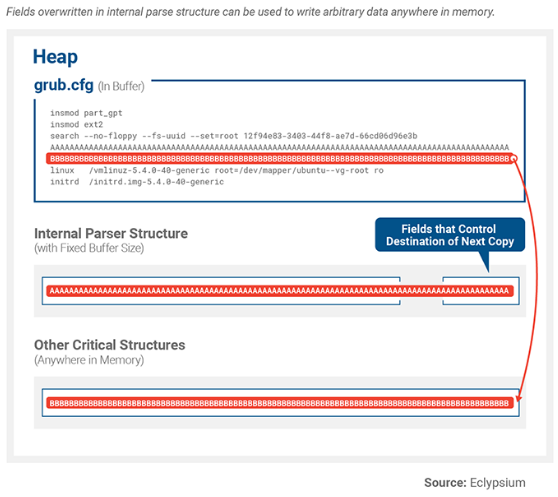

Wykryta w GRUB2 wada jest związana z brakiem zabezpieczenia przed tzw. przepełnieniem buforu, w wyniku którego możemy wypchnąć zbyt duży fragment kodu w tę przestrzeń pamięci, do której normalnie nie powinno być dostępu. Jeśli jest to złośliwy kod, to można go w ten sposób wykonać, np. tworząc podłoże pod kolejne typy ataków, które sumarycznie pozwolą uzyskać dostęp do wrażliwych danych.

Dzieje się tak dlatego, że dwa ważne elementy GRUB2, czyli parser o nazwie Bison i analizator leksykalny Flex były tworzone zupełnie oddzielnie i w konsekwencji nie są do siebie idealnie dopasowane, generując w wybranych przypadkach niepożądane czynności. W wyniku tego nie wszystkie błędy są obsłużone prawidłowo. Przykładowo jeśli Flex dostanie zbyt duży token, to co prawda zwróci kod błędu, korzystając z funkcji YY_FATAL_ERROR(), ale nie przerwie w żaden sposób wykonywania instrukcji, doprowadzając tym samym do przepełnienia buforu i wykonania złośliwego kawałka kodu.

Wspomniany token można przesłać korzystając z pliku konfiguracyjnego, którego każdy proces z uprawnieniami administratora może dowolnie modyfikować. Jest to po prostu plik tekstowy. W ten sposób strona atakująca może niepostrzeżenie wykonać niedozwoloną akcję, a ta, jak już wspomniałem, może być pierwszym krokiem w skomplikowanym łańcuchu ataku.

Na szczęście problem ten jest relatywnie prosty do załatania, co zresztą jego twórcy już zrobili, a firmy zajmujących się rozwojem Linuxa już pracują nad wdrożeniem stosownych poprawek do swoich dystrybucji Linuksa. Pierwszą z nich jest SUSE, która już zaktualizowała swoją dystrybucję o nową, załataną wersję GRUBa.

|

| |

|

|

|

|

|

|

|

|

|

|

K O M E N T A R Z E |

|

| |

|

- W Ubuntu (autor: Monku | data: 30/07/20 | godz.: 23:33)

też już jest dostępna aktualizacja Gruba.

- Tylko, że do podmiany plików /boot potrzebny jest root. (autor: Kenjiro | data: 31/07/20 | godz.: 07:41)

A jak masz roota, to po co w ogóle coś podmieniać...

Więc o ile błąd realny i dobrze, że go poprawiono, ale zasięg ewentualnych ataków bardzo skromny.

- Kolejny exploit wymagający root'a? (autor: Master/Pentium | data: 31/07/20 | godz.: 08:28)

:-)

- ROOT ....lol (autor: mirek190 | data: 31/07/20 | godz.: 14:44)

System znajduje aktualizacje i poprostu aktualizuje grub.

Jaki k... root ?

Po co sie ludzie wogule wypowiadaja jak nawet nie wiedza o czym mowia .. naprawde problem jest odrobine sie czegos nauczyc ?

- mirek190 (autor: pawel1207 | data: 31/07/20 | godz.: 16:44)

ale u mnie bez roota aktualizacji nie przepowadzi .. tym bardziej guba nie mowiac o kernelu .. ale to chyba od distro zalezy ..

- @mirek190. Czy ty widziałeś współczesne distro na oczy? (autor: Master/Pentium | data: 31/07/20 | godz.: 18:42)

Żaden menadzer pakietów nie pobierze nie podpisanych cyfrowo pakietów.

Czyli najpierw musisz się włamać na serwer dystrybucji. Jeśli ci się to uda to nie musisz bawić się w podmienianie grub'a bo masz mnóstwo łatwiejszych metod infekcji. To poprostu kolejny exploit wymagający root'a.

- @pawel1207 (autor: Master/Pentium | data: 31/07/20 | godz.: 18:43)

aktualizacja systemu to zawsze root choć niektóre distro mają demona od tego którego sterowanie jest przez GUI i wtedy faktycznie w niektórych distro nie trzeba podawać hasła root'a do odpalenia aktualizacji.

|

|

|

|

|

|

|

|

|

D O D A J K O M E N T A R Z |

|

| |

|

Aby dodawać komentarze, należy się wpierw zarejestrować, ewentualnie jeśli posiadasz już swoje konto, należy się zalogować.

|

|

|

|

|

|

|

|

|

|